一、勒索工具

1. 事件回顧

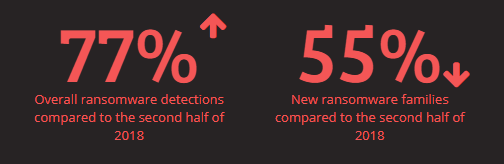

2019年上半年,網絡犯罪分子對他們的勒索目標更具選擇性,主要集中在跨國公司、企業甚至政府組織。他們的做法包括向員工發送量身定制的網絡釣魚電子郵件,利用安全漏洞進入網絡,然后在網絡中橫向拓展。

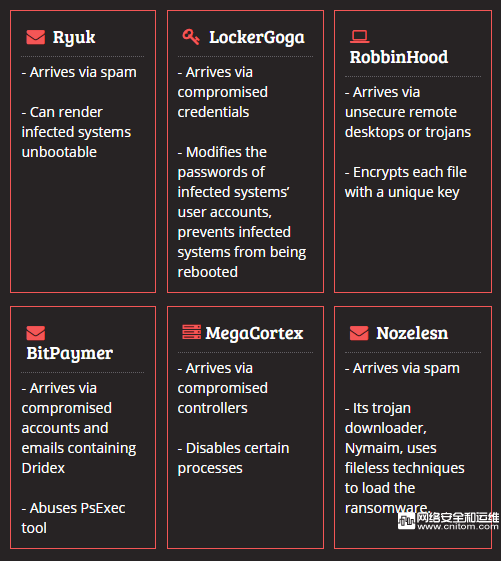

例如,Lockeroga勒索軟件在三月份襲擊了一家挪威制造公司,并停止了幾家工廠的生產,最終導致超過5500萬美元的財務損失;馬里蘭州巴爾的摩市在其系統5月份被Robbinhod勒索軟件感染后,已經花費了530萬美元的恢復成本。

一些市政組織受到壓力,希望支付贖金能迅速恢復受影響系統。佛羅里達州的三個市在數周內受到了不同的勒索軟件攻擊:Riviera Beach,受到一個身份不明的勒索軟件變種攻擊,以及Lake City和Key Biscayne,這兩個城市都受到了Ryuk勒索軟件的攻擊。

勒索軟件的<span><span><span><i text-align: center;

2. 復雜的程序

我們還觀察到文件加密之外的破壞程序。一些勒索軟件變種,設計了更多的功能以減少受害者恢復文件和系統的機會。

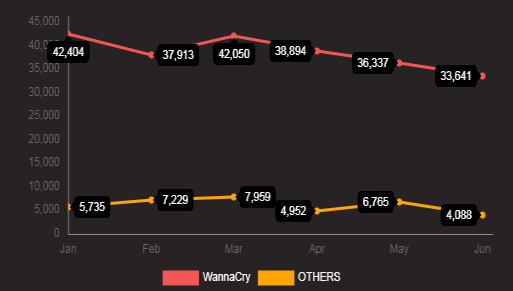

我們的數據顯示,上半年各種勒索軟件家族都很活躍。但Wannacry仍然是最容易被發現的勒索軟件家族,其數量遠遠超過其他勒索軟件家族的總和。

二、威脅趨勢

1. 無文件攻擊

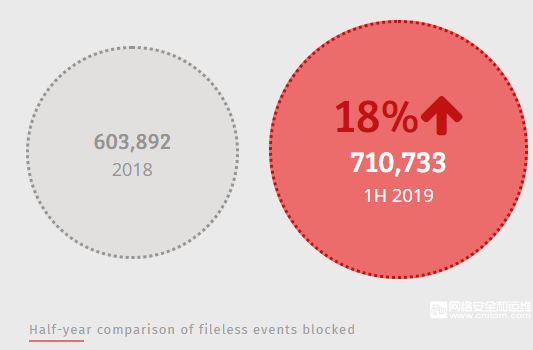

正如我們所預測的,攻擊者越來越趨向于無文件攻擊手段,或者濫用合法的系統管理和滲透測試工具來隱藏他們的惡意活動。

所謂的無文件攻擊不像傳統惡意軟件那么明顯,因為通常不會寫入磁盤,而在系統內存中執行,或位于注冊表中,或者使用通常列為白名單的工具,如powershell、psexec或windows管理工具。

以下是檢測到的使用無文件技術的攻擊行為:

Cryptocurrency-mining malware Ransomware Banking trojan

這些攻擊有一個共同點:使用工具PowerShell。對于系統管理員來說,PowerShell是一個方便的工具,但攻擊者可以使用它來啟動有效payload,無需在受影響的系統本地內存中寫入或運行文件。

2. 惡意宏軟件

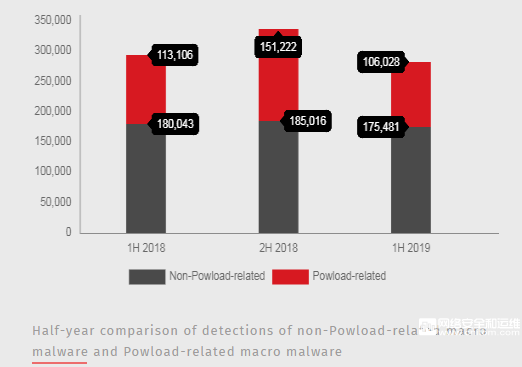

惡意宏軟件較2018年下半年略有下降。我們對基于宏的威脅的檢測大多是在垃圾郵件中的Powload。

Powload經過多年的發展,其有效負載更加多樣化,使用隱寫術,甚至使用特定地區的標簽或詞匯。我們還看到其他的惡意宏軟件被用于垃圾郵件中。

三、郵件威脅

1. 網絡釣魚欺詐

網絡釣魚活動在2019年上半年有所下降。數據顯示,阻止釣魚網站訪問的次數減少了18%。造成這種下降的原因可能有幾個,包括用戶對網絡釣魚欺詐的意識提高。在同一時間段內,我們注意到被屏蔽的網絡釣魚URL數量增加了76%。

網絡犯罪分子進一步利用人們對知名品牌和工具的信任和多平臺的社會工程學進行網絡釣魚。

安卓照片app釣魚 水坑攻擊 瀏覽器

2. 商業網絡詐騙

商業電子郵件詐騙(BEC)是一個簡單但成本越來越高的騙局,企業必須警惕。BEC詐騙者使用各種社會工程技術,通常是模仿CEO和其他高管,欺騙不知情的員工將資金轉移到他們的賬戶上。

BEC多年來一直是網絡詐騙威脅的一部分,騙子們一直在開發利用受害者的新方法。也有一些實例支持我們的預測,BEC詐騙者將針對公司層次結構較低的員工。

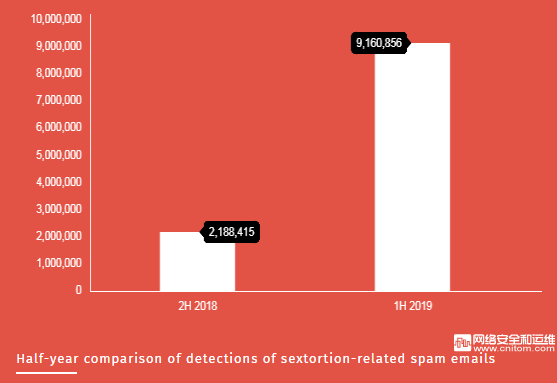

我們的數據顯示,從2018年下半年到2019年上半年,通過垃圾郵件進行的性騷擾增加了兩倍多,這與我們去年預測的軌跡相符。在聯邦調查局2018年收到的與敲詐勒索有關的投訴中,性侵犯占了大多數。

由于性侵犯騙局的敏感性質,受害者很可能會被迫默許性侵犯者的要求。具體例子是,共接著試圖通過發布威脅視頻來向用戶勒索錢財。

四、漏洞

1. 硬件缺陷

2018年初,熔毀和幽靈的披露為修補漏洞帶來了新的挑戰。在2019年上半年,發現了更多的硬件級漏洞。

今年2月,研究人員展示了一個概念證明,顯示黑客如何利用enclaves,enclaves旨在保護和訪問英特爾Software Guard Extensions(SGX)中的數據 ,這是一套英特爾核心和Xeon處理器中的指令。

2. 高影響漏洞

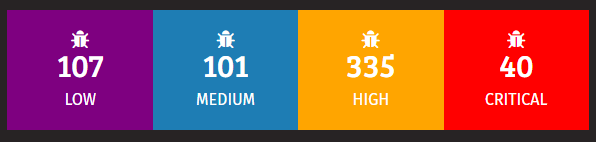

在2019年上半年的威脅形勢中,漏洞占主導地位。通過我們的零日計劃(ZDI)報告的大多數漏洞的嚴重性都很高。

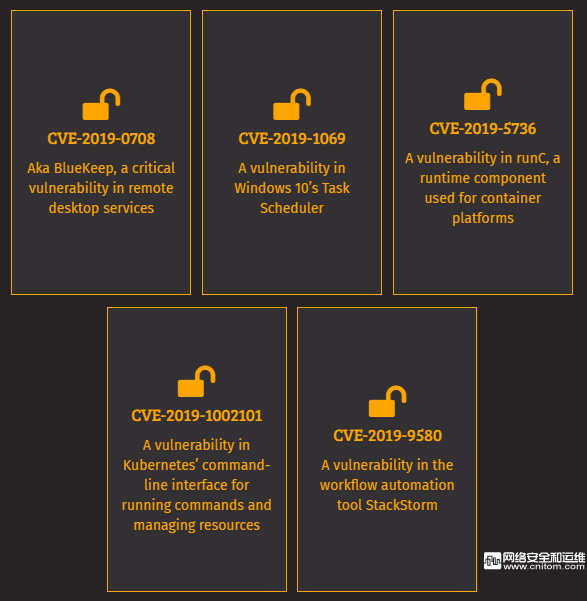

以下是2019年上半年出現的一些明顯的漏洞及其對企業造成的危險:

五、IOT和IIOT攻擊

1. 僵尸網絡和蠕蟲

正如我們預測的那樣,僵尸網絡和蠕蟲一直在爭奪對連接到物聯網(IoT)設備的控制權。包括Bashlite以及Omni,Hakai和Yowai等Mirai變種。在受感染的物聯網設備上掃描競爭對手,刪除其他惡意軟件,并嵌入自己的有效載荷。

2. 重要基礎設施

工業物聯網(IIoT)改變了工業設施和關鍵基礎設施的運行方式,提升了效率和為企業提供了運營可視性。 然而,運營技術(OT)和信息技術(IT)的融合也帶來了新的安全風險,并導致更廣泛的攻擊面。

根據3月份發布的一項調查顯示,在過去兩年中,50%的被調查組織已經發現其關鍵基礎設施遭到了攻擊。 在2019年,攻擊者正在評估IIoT目標。 Xenotime黑客組織正在探索美國和亞太地區電網的工業控制系統(ICS)。 其組織的惡意軟件掃描并列出了目標的遠程登錄門戶和網絡中的漏洞。

至2019年中期,已經出現了許多持續和隱蔽的威脅。對于全面防御來說,沒有一個簡單的答案——企業和用戶必須找到一種多層的方法來解決他們的具體安全漏洞。網關、網絡、服務器和端點需要保護。對于面對使用復雜技術惡意軟件的企業,需要結合專業知識和安全技術的解決方案來更好地檢測、關聯、響應和補救威脅。