PS:榜單按字母順序排序,不分先后。

No.142Crunch推出API安全平臺低價甚至免費訂閱服務

42Crunch一直聲稱自己做的是最全面的API安全解決方案,涵蓋webAPI生命周期的所有階段,包括API設計過程中的安全審計、開發安全測試以及運行時安全保護。但該平臺以往都是高價賣給大型企業客戶,但該公司近期作了產品架構的調整,并在RSA會議上發布了支持自助注冊且低價甚至免費的新版本。

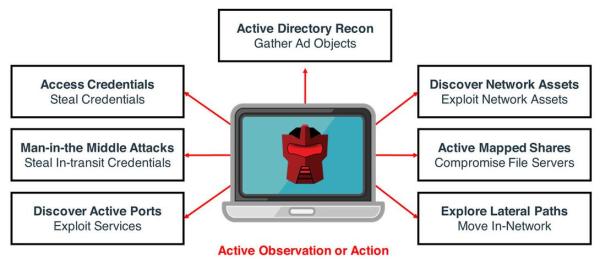

No.2AttivoNetworks發布ThreatDefend的新模塊——EDN終端檢測網絡

EDN是ThreatDefend產品組合的其中一個新模塊,主要針對的是在終端層伏擊攻擊者,通過攻擊向量檢測威脅并鎖定終端設備,阻止攻擊者利用活動目錄偵察、網絡資產發現、中間人攻擊等手段實現內網滲透。

No.3CyberArmor:DevOps服務端到服務端的安全管控

CyberArmor對DevOps賦能,將零信任工作負載無縫部署到云原生、混合云以及多云環境中。通過安全自動化和產品交付速度的優化來減少安全與開發之間的工作摩擦。其基于身份的零信任控制技術能夠確保只有經過驗證的工作負載運行、交互或進行數據訪問,無論在CI/CD還是運行過程中均保持工作負載的完整性。

No.4Cyberint:ManagedThreatHunting

Cyberint的ManagedThreatHunting在用戶環境中實現主動持續的威脅捕捉,持續搜尋已經發生的入侵行為、惡意活動、威脅駐留等。該服務利用第三方終端保護技術和SOAR(安全編排自動化與響應)解決方案,有專門的網絡安全專家進行數據分析、積累和分類進行配合交付,同時配以事件響應和持續性的風險緩解方案。

No.5DevoTechnology:DevoSecurityOperations

DevoSecurityOperations將SIEM、威脅情報平臺、事件管理方案、UEBA產品集成至一個統一的解決方案中,整合了分析師工作流。DevoTechnology另外還有一個專門的Devo數據分析平臺。而DevoSecurityOperations的主要作用則是數據的自動擴充、威脅情報、開源社區數據協同,以及一個幫助分析師更加高效地發現和阻止攻擊者的取證數據locker。

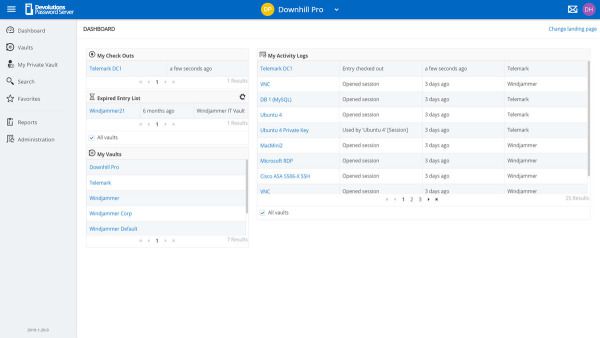

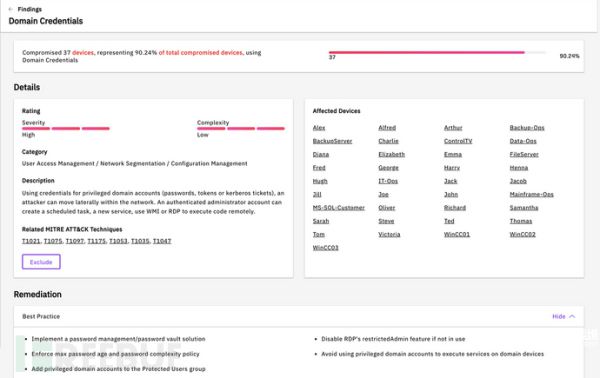

No.6Devolutions:Devolutions密碼服務器

這是一個權限訪問管理產品,主要為中小企業服務(員工少于1000人),幫助IT團隊通過能在本地部署的安全方案有效管理權限賬戶和遠程會話,降低帳戶濫用和惡意入侵帶來的內部人員威脅及數據泄露風險。

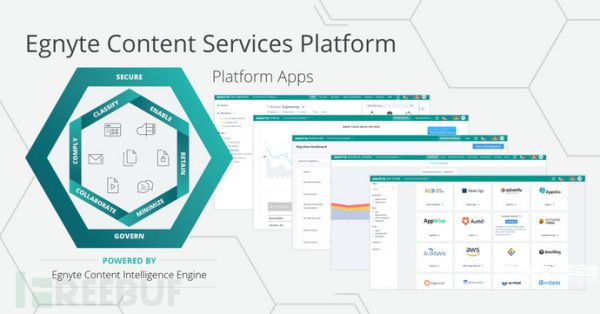

No.7Egnyte:Egnyte內容服務平臺

Egnyte的下一代內容服務平臺為內容治理、數據隱私、合規及工作流程自動化提供了統一的方法。結合機器學習和AI技術,幫助用戶對其內容資產進行有效的監控和管理。該平臺也能很好地處理內容復雜的工作流,并且即使遠程也能快速訪問大型文件。

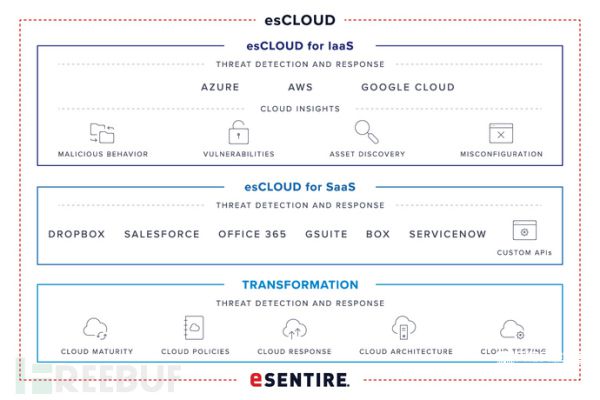

No.8eSentire:esCLOUD

esCLOUD支持云環境中的托管檢測與響應(MDR)與威脅捕捉,包括AWS、微軟Azure、谷歌云平臺以及微軟Office365。esCloud持續監控用戶云環境,發現可能會引起數據泄露和威脅入侵的錯誤配置及弱點。

No.9EssenceSigmaDots:EssenceSigmaDots嵌入式IoT安全平臺

該平臺利用分布式架構對物聯網設備形成完整的安全防護網,支持完全嵌入、分布式及多層部署方式,由四大模塊組成(on-the-edge動態防火墻與反病毒模塊,分布式MQTT網咯協議即服務,端到端加密即服務,用于安全事件響應、運營監控與告警的云/本地平臺),可獨立運行,也可形成統一的解決方案。

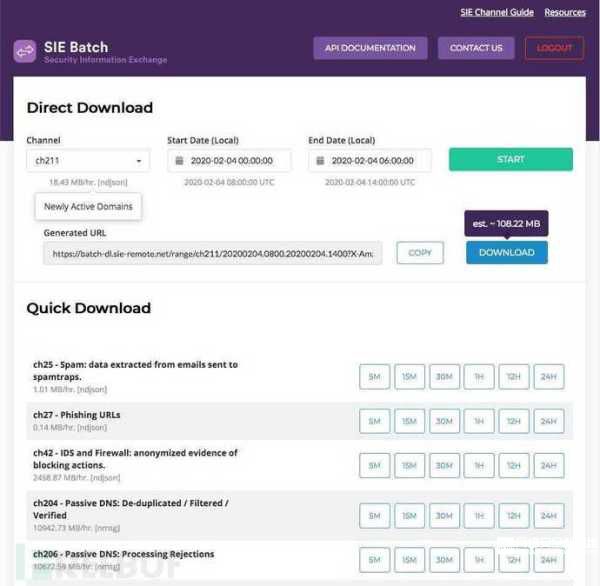

No.10FarsightSecurityInc.:SIEBatch

SIE(SecurityInformationExchange)是該公司的王牌產品——安全數據共享平臺,實時獲取Farsight自身DNS情報解決方案中的數據以及第三方的實時數據。而SIEBatch是一個幫助安全專家更輕松地“消化”實時安全數據的新方法,可通過圖形用戶界面和API獲取服務,但必須注冊SIE才能使用。

No.11FidelisCybersecurity:FidelisElevateV9.3

FidelisElevate集成了網絡和云流量分析、端點檢測與響應及欺騙技術,通過開放的威脅情報源推送、云沙箱、高級惡意程序分析實現威脅檢測、調查與響應的自動化。Fidelis對終端活動、網絡、云流量以及自動化腳本和操作手冊都能實行實時的、可追溯的元數據分析,除了幫助檢測與響應,還能根據歷史元數據發現新的威脅指標。

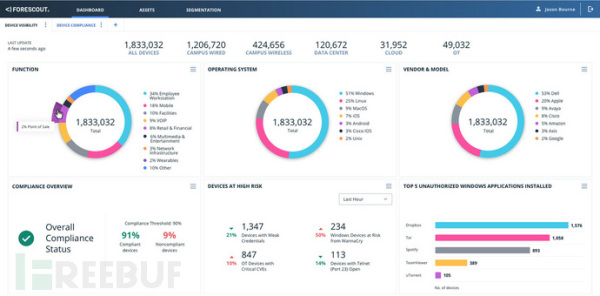

No.12ForescoutTechnologies,Inc.:Forescout8.2

Forescout8.2旨在提高發現關聯設備網絡風險與合規風險的速度,幫助用戶快速準確地減少安全暴露面和響應時間。新版本包含一個新的個人用戶界面,公有云環境中的部署靈活性得以提高,并且直接與Arista基礎架構集成實現網絡訪問控制,而不再需要agent。

No.13Fortinet:FortiAI

FortiAI號稱自己是全球首創的本地設備,利用自學習深度神經網絡(DNN),提高威脅修復速度,處理耗時耗力的人工分析師需要做的工作。FortiAI的虛擬安全分析師直接在用戶網絡中內置了行業最成熟的安全AI,為用戶提供高級威脅的亞秒級檢測能力。

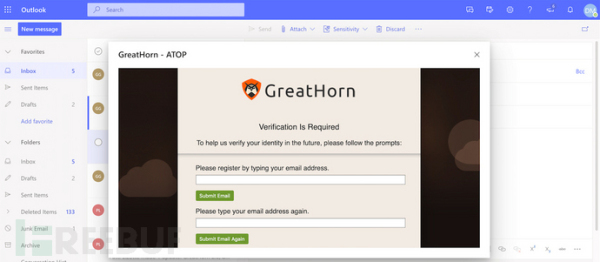

No.14GreatHorn:AccountTakeoverProtection帳戶接管防護

GreatHorn稱AccountTakeoverProtection是唯一一個生物識別安全方案,根據用戶獨有的打字模式,有效識別被入侵帳戶,攔截接管嘗試。管理員可對認證失敗的情況進行自動化響應,例如通過向接收人發送告警banner,信息發送時直接攔截或記錄事件日志用于事后的分析。

No.15KingstonTechnology:IronKeyD300line

IronKeyD300line通過了北約的RestrictedLevel證書認證,其驅動已經達到了敏感信息保護的高安全級別。由于256位AES硬件加密,最新的NANDFlash和控制器技術使其數據傳輸速度也很快,它還通過了FIP140-2Level3認證,能夠幫助用戶制定安全標準、企業政策,找到數據防泄露的最佳方法。該驅動使用通過電子簽名的固件,因此能夠做到對惡意USB的“免疫”。另外它還有復雜的密碼保護機制,以最少的密碼位數,防止未授權訪問行為的發生。

No.16LUMU

LUMU是一個能夠幫助安全團隊提高入侵檢測效率、實時監控基礎架構的閉環式、自學習的解決方案。其云安全方案通過網絡中元數據的收集和標準化來實現防護功能,并通過AI技術對各個數據源的威脅情報進行互相關聯。

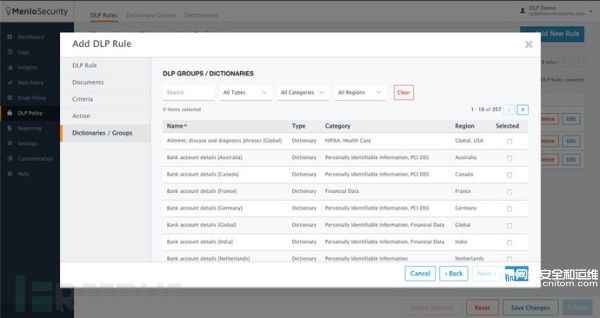

No.17MenloSecurity:全球云代理平臺/云數據防泄露(CloudDLP)

CloudDLP聲稱是全球首個以IsolationCore賦能的DLP解決方案,由用戶進行數據滲漏的監控與防御。CloudDLP利用隔離(isolation)和云代理技術,根據文件類型、正則表達式識別敏感數據并打上具體的數據標簽。

No.18NCPengineeringInc.:NCPAuthenticator

新發布的NCPAuthenticatorApp支持移動端使用,可在AppStore或GooglePlayStore中免費下載。NCPAuthenticatorApp能夠生成具有時效性的驗證碼,作為二次驗證方式代替原有的NCPAdvancedAuthentication(通過短信發送)的方式。

No.19Netsurion:EventTracker(MITREATT&CK框架集成)

Netsurion宣布在其SIEM平臺EventTracker的9.3版本中集成MITREATT&CK框架。該框架能夠幫助防御者發現個人觀察和已知威脅活動或攻擊者之間的關聯,讓攔截威脅活動并執行行之有效的防御措施變成可能。

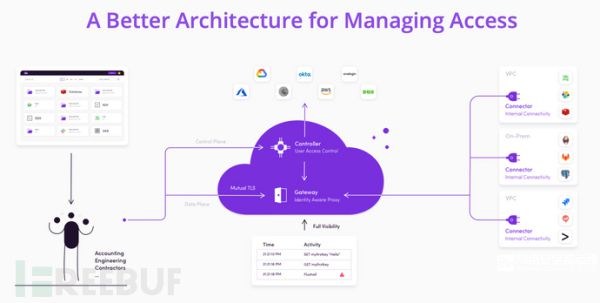

No.20OdoSecurity:OdoAccess

OdoAccess是一個支持安全團隊在混合云和本地架構中進行web、SSH、RDP和數據庫訪問管理的中心平臺,聲稱部署和配置都十分簡單。OdoAccess有一個強大的SaaS管理假面和高細粒度的權限訪問控制,支持遠程用戶、外部供應商以及其它第三方機構的訪問。

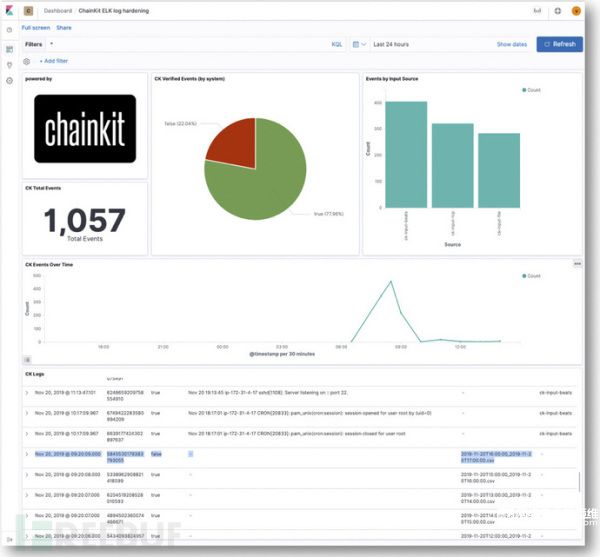

No.21PencilDATA:ChainkitforSplunkandChainkitforELKSTACK

Chainkit是一個檢測攻擊者反取證篡改技術的工具,一些攻擊者為了躲避檢測或長期駐留在系統中就會采取反取證手段。這種針對數據和系統的可擴展式防御方式可能類似區塊鏈,使得攻擊活動經過單一節點攻擊而形成爆炸增長的成本極大增加,可能性隨之降低。有興趣的讀者可自行研究。

No.22Perimeter81:SASE平臺

SASE(發音為“sassy”)這個新名詞自從2019年下半年收入Gartner報告后越來越火熱。SASE是一個云原生架構模型,將以服務形式提供的網絡技術如SWG、CASB、防火墻即服務、零信任等與WAN功能(即SDWANaaS)相結合,支持企業資產的動態安全訪問。

No.23ProcessUnity:ProcessUnityVendorRiskManagement(VRM,第三方風險管理)最佳實踐配置

ProcessUnityVRM最佳實踐配置是一個預配置的第三方風險管理項目,具備即用式工作流、風險評估、分析與報告的功能。該產品已有數百個客戶成功案例,希望成為適合各個體量客戶、完全即插即用的、高品質、體系化、可重復利用的評估方法。

No.24Randori發布Randori攻擊平臺

Randori聲稱自己是第一個采用了與國家背景黑客和惡意黑客所用技術手段相同的方法對目標組織發起攻擊的平臺。利用黑客邏輯,執行完整的攻擊鏈。與一般的攻擊模擬平臺不同的是,Randori執行的真實環境中會發生、針對有價值資產發起的攻擊,而模擬平臺往往只是重復已經發生過的攻擊活動。

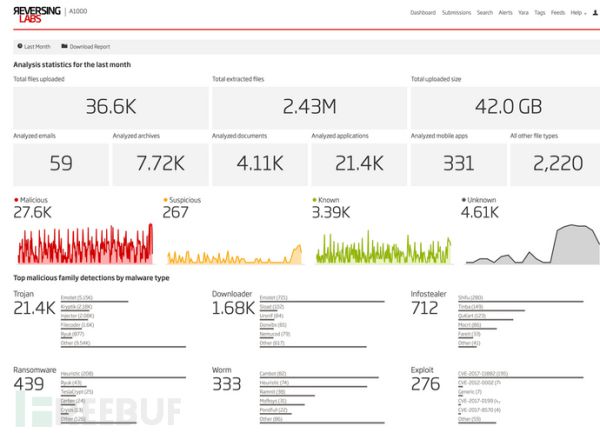

No.25ReversingLabs:ReversingLabsTitanium

ReversingLabsTitanium平臺聲稱是第一個利用了可解釋性機器學習的威脅情報平臺,具有全新的機器學習算法模型、數據分類、即插即用的SIEM插件、SOAR,且支持MITREATT&CK框架,幫助用戶更好地進行事件響應與決策。

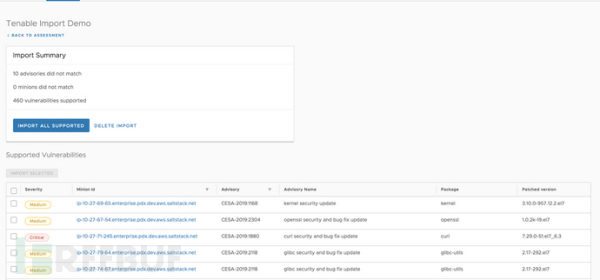

No.26SaltStack:SaltStackEnterprise6.2/SaltStackProtect6.2/SaltStackComply6.2

SaltStackProtect將基礎架構自動化與配置管理與Tenable.io漏洞管理方案(漏洞修復閉環)集成;SaltStackComply目前已包含WindowsServer2012與2019的CIS-認證內容;SaltStackEnterprise則完成與Splunk的集成,實現事件驅動的自動化與監控功能。

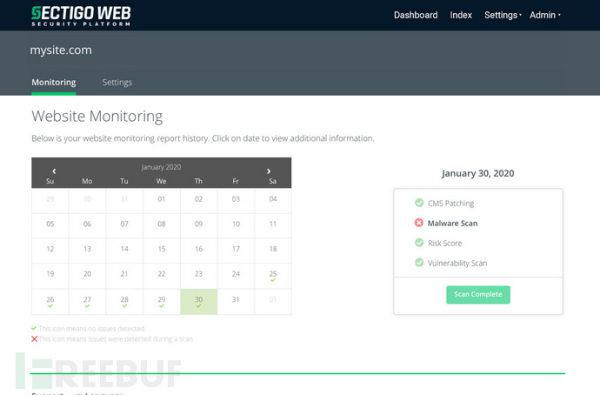

No.27Sectigo:SectigoWeb安全平臺

該平臺針對通用內容管理系統(如WordPress、Drupal、Joomla、Magento、WooCommerce、PrestaShop)進行監控、告警、漏洞修復等一站式安全防護。該平臺能夠檢測、刪除、處置代碼、數據庫、服務器文件中的任意惡意代碼,如果同時使用Sectigo的內容傳輸網絡和WAF,還能享受每日網站備份服務和SEO優化。

No.28Secureworks:Secureworks云配置審查

Secureworks全新的云配置審查服務結合了幾十年的安全咨詢SecOpsexperience和VMwareSecureState(公有云安全與合規監控平臺)。該服務的終極目標是對用戶目前的云安全現狀、關鍵風險作出一個準確的評估,并給出具有可行性的優化措施。

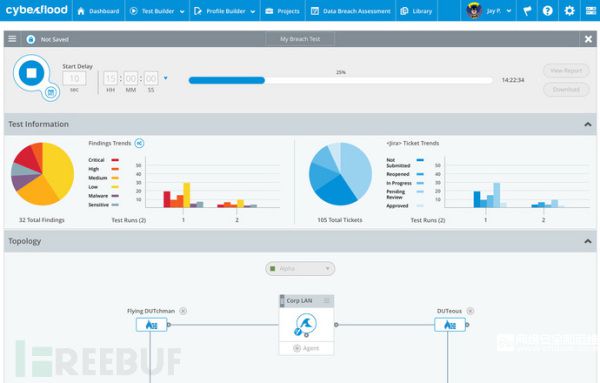

No.29Spirent:Cyberflood數據泄露評估V2.0

Cyberflood數據泄露評估V2.0評估的是目標用戶安全基礎架構能夠檢測主動攻擊者和漏洞的能力。它能分辨真實的流量和活動,避免攻擊者干預帶來的影響。CyberFlood的DBA支持各類行業框架,如MITREATT&CK以及NetSecOPENTestSuite。

No.30SumoLogic:SumoLogicCloudSIEMEnterprise

SumoLogic正式發布新的云SIEM企業版,功能豐富,幫助SOC人員對真實威脅的發現和優先級排序,實現分析師工作流程自動化,聚焦其經理在真實的安全事件,并高效執行安全與合規措施。該產品也能提供實時的情報信息,快速找出入侵證據,根據攻擊活動的影響程度作出相應的快速響應。

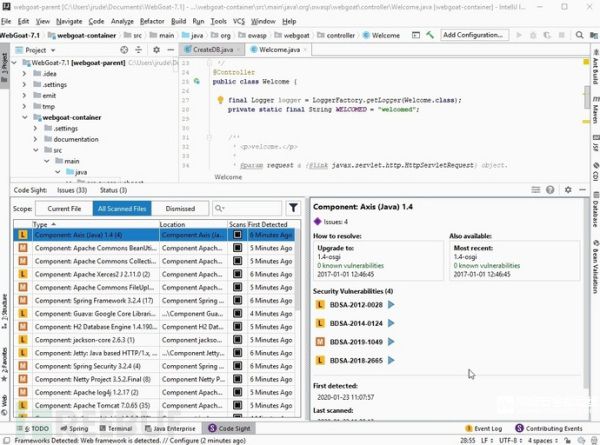

No.31Synopsys:PolarisSoftwareIntegrityPlatform(升級)

新思宣布對PolarisSoftwareIntegrityPlatform作了一次重要的升級,解決了不同來源代碼的安全性和完整性問題。它通過CodeSightIDE插件讓開發人員直接訪問SAST和SCA功能模塊。

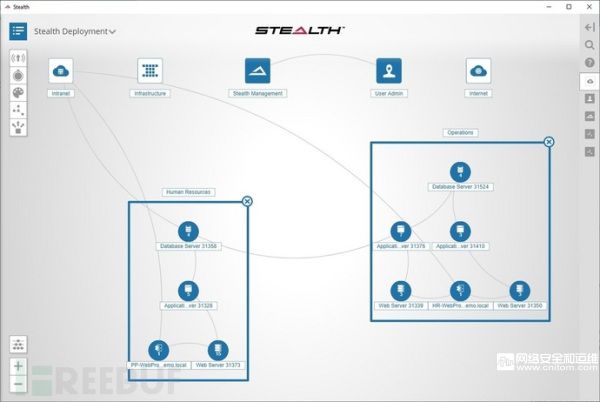

No.32Unisys:UnisysStealth5.0

UnisysStealth5.0為容器和Kubernetes環境中的數據和訪問提供安全防護,提高數據中心安全性、保護新的工作負載,致力于攔截有國家背景支持的和復雜的網絡攻擊活動。

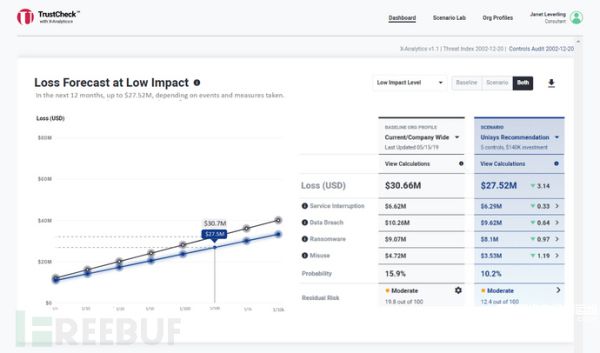

No.33Unisys:UnisysTrustCheck軟件即服務(SaaS)

TrustCheck是一個獨特的網絡風險管理產品,評估財務風險暴露面并協助作出有效的風險管理決策。

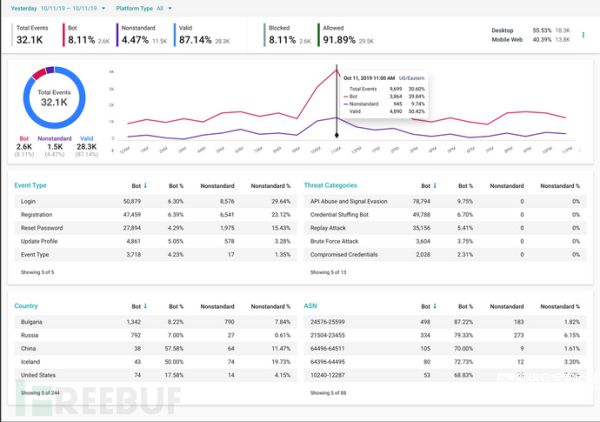

No.34WhiteOps:ApplicationIntegrity

ApplicationIntegrity抵御的是僵尸威脅,如帳戶接管、帳戶自動創建、web信息收集等,通過技術證據、機器學習、威脅情報等進行實時防護。

No.35XMCyber:XMCyberforAWS

XMCyberforAWS聲稱是第一個數據泄露和攻擊模擬(BAS,breachandattacksimulation)產品,能夠模擬AWS上的攻擊活動。該方案通過AWSAPI審查AWS配置,并用該信息計算不同的攻擊向量。通過模擬某企業AWS基礎架構中的攻擊,找到引起風險的錯誤配置(如IAM權限升級、訪問token竊取等)是完全有可能的。

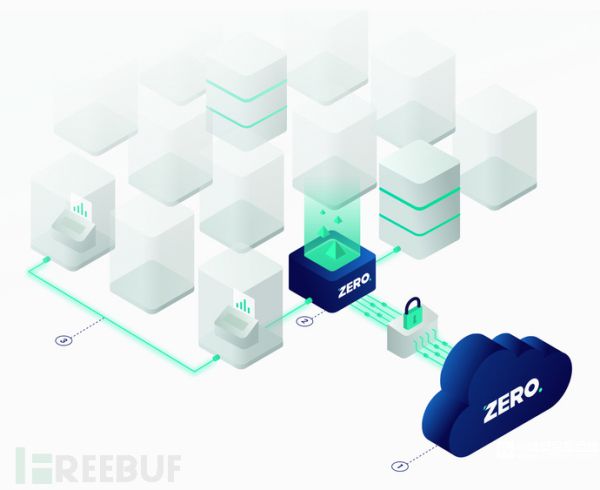

No.36ZeroNetworks:ZeroNetworksAccessOrchestrator

ZeroNetworksAccessOrchestrator實現了每個用戶和設備最小權限訪問策略船艦、執行和維護的自動化,建立一個規模化的零信任安全模型。它能夠監控用戶和機器日常交互情況,采用正在申請專利的創新方法,自動創建將網絡訪問范圍限制在所需資源內的策略,當有新的或稍有的連接發起嘗試時,就會啟動一個雙因素認證機制,確保訪問合法。