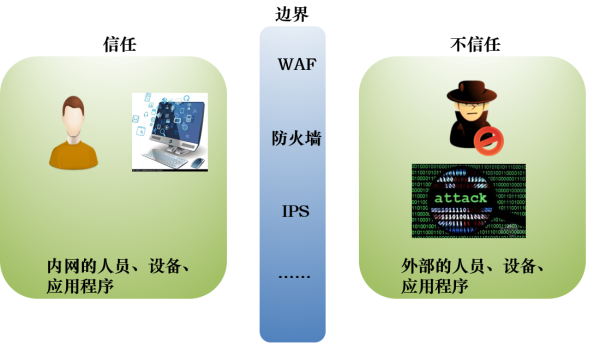

企業(yè)的安全邊界正在逐漸瓦解,傳統(tǒng)的基于邊界的網(wǎng)絡(luò)安全架構(gòu)和解決方案難以適應(yīng)現(xiàn)代企業(yè)網(wǎng)絡(luò)基礎(chǔ)設(shè)施,亟需新的網(wǎng)絡(luò)安全架構(gòu)應(yīng)對現(xiàn)代復(fù)雜的企業(yè)網(wǎng)絡(luò)基礎(chǔ)設(shè)施,應(yīng)對日益嚴(yán)峻的網(wǎng)絡(luò)威脅形勢,零信任架構(gòu)在這種背景下應(yīng)運(yùn)而生,學(xué)術(shù)界和產(chǎn)業(yè)界投入了大量精力進(jìn)行研究。

圖 1 基于邊界的傳統(tǒng)網(wǎng)絡(luò)安全架構(gòu)

一、零信任的誕生

零信任的最早雛形源于2004年成立的耶利哥論壇(Jericho Forum ),其成立的使命正是為了定義無邊界趨勢下的網(wǎng)絡(luò)安全問題并尋求解決方案。

2010年,零信任這個(gè)術(shù)語正式出現(xiàn),并指出所有的網(wǎng)絡(luò)流量都是不可信的,這個(gè)時(shí)期專注于通過微隔離對網(wǎng)絡(luò)進(jìn)行細(xì)粒度的訪問控制以便限制攻擊者的橫向移動(dòng)。

以身份為基石的架構(gòu)體系逐漸得到業(yè)界主流的認(rèn)可。

2014年,Google基于內(nèi)部項(xiàng)目BeyondCorp的研究成果,構(gòu)建零信任架構(gòu)。

2017年,Gartner將其自適應(yīng)安全架構(gòu)優(yōu)化為持續(xù)自適應(yīng)風(fēng)險(xiǎn)與信任評估構(gòu)架。

二、零信任的定義

零信任本質(zhì)是以身份為基石的動(dòng)態(tài)可信訪問控制。它需要滿足五個(gè)準(zhǔn)則:

- 網(wǎng)絡(luò)無時(shí)無刻不處于危險(xiǎn)的環(huán)境中;

- 網(wǎng)絡(luò)中自始至終存在外部或內(nèi)部威脅;

- 網(wǎng)絡(luò)的位置不足以決定網(wǎng)絡(luò)的可信程度;

- 所有的設(shè)備、用戶和網(wǎng)絡(luò)流量都應(yīng)當(dāng)經(jīng)過認(rèn)證和授權(quán);

- 安全策略必須是動(dòng)態(tài)的,并基于盡可能多的數(shù)據(jù)源計(jì)算而來。

根據(jù)零信任的定義和準(zhǔn)則,可以提取、凝練出四個(gè)要素:分別是(1)身份為基石,(2)業(yè)務(wù)安全訪問,(3)持續(xù)信任評估,(4)動(dòng)態(tài)訪問控制。

三、零信任架構(gòu)模型

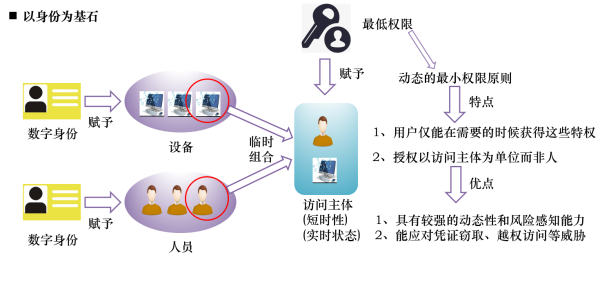

(一)以身份為基石

基于身份而非網(wǎng)絡(luò)位置來構(gòu)建訪問控制體系,首先需要為網(wǎng)絡(luò)中的人和設(shè)備賦予數(shù)字身份,將身份化的人和設(shè)備進(jìn)行運(yùn)行時(shí)組合構(gòu)建訪問主體,并為訪問主體設(shè)定其所需的最小權(quán)限。

圖 2 以身份為基石

(二)業(yè)務(wù)安全訪問

零信任架構(gòu)關(guān)注業(yè)務(wù)保護(hù)面的構(gòu)建,通過業(yè)務(wù)保護(hù)面實(shí)現(xiàn)對資源的保護(hù),在零信任架構(gòu)中,應(yīng)用、服務(wù)、接口、數(shù)據(jù)都可以視作業(yè)務(wù)資源。通過構(gòu)建保護(hù)面實(shí)現(xiàn)對暴露面的收縮,要求所有業(yè)務(wù)默認(rèn)隱藏,根據(jù)授權(quán)結(jié)果進(jìn)行最小限度的開放,所有的業(yè)務(wù)訪問請求都應(yīng)該進(jìn)行全流量加密和強(qiáng)制授權(quán),業(yè)務(wù)安全訪問相關(guān)機(jī)制需要盡可能工作在應(yīng)用協(xié)議層。

圖 3業(yè)務(wù)安全訪問

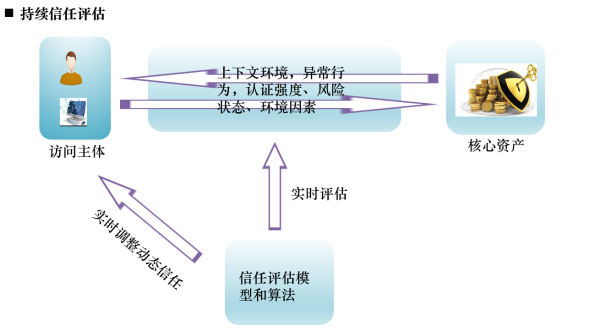

(三)持續(xù)信任評估

持續(xù)信任評估是零信任架構(gòu)從零開始構(gòu)建信任的關(guān)鍵手段,通過信任評估模型和算法,實(shí)現(xiàn)基于身份的信任評估能力,同時(shí)需要對訪問的上下文環(huán)境進(jìn)行風(fēng)險(xiǎn)判定,對訪問請求進(jìn)行異常行為識別并對信任評估結(jié)果進(jìn)行調(diào)整。

圖 4 持續(xù)信任評估

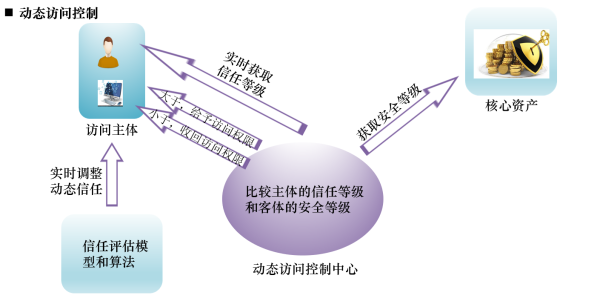

(四)動(dòng)態(tài)訪問控制

動(dòng)態(tài)訪問控制是零信任架構(gòu)的安全閉環(huán)能力的重要體現(xiàn)。建議通過RBAC和ABAC的組合授權(quán)實(shí)現(xiàn)靈活的訪問控制基線,基于信任等級實(shí)現(xiàn)分級的業(yè)務(wù)訪問,同時(shí),當(dāng)訪問上下文和環(huán)境存在風(fēng)險(xiǎn)時(shí),需要對訪問權(quán)限進(jìn)行實(shí)時(shí)干預(yù)并評估是否對訪問主體的信任進(jìn)行降級。

圖 5 動(dòng)態(tài)訪問控制

四、零信任架構(gòu)組件

基于零信任模型架構(gòu),以搭建面向?qū)嶋H應(yīng)用的零信任系統(tǒng)為目標(biāo),需要依賴于四個(gè)核心組件—(1)可信代理,(2)動(dòng)態(tài)訪問控制引擎,(3)信任評估引擎,(4)身份安全基礎(chǔ)設(shè)施。

(一)可信代理

可信代理是零信任架構(gòu)的數(shù)據(jù)平面組件,是確保業(yè)務(wù)安全訪問的第一道關(guān)口,是動(dòng)態(tài)訪問控制能力的策略執(zhí)行點(diǎn)。

可信代理攔截訪問請求后,通過動(dòng)態(tài)訪問控制引擎對訪問主體進(jìn)行認(rèn)證,對訪問主體的權(quán)限進(jìn)行動(dòng)態(tài)判定。只有認(rèn)證通過、并且具有訪問權(quán)限的訪問請求才予以放行。

(二)動(dòng)態(tài)訪問控制引擎

動(dòng)態(tài)訪問控制引擎和可信代理聯(lián)動(dòng),對所有訪問請求進(jìn)行認(rèn)證和動(dòng)態(tài)授權(quán),是零信任架構(gòu)控制平面的策略判定點(diǎn)。

動(dòng)態(tài)訪問控制引擎對所有的訪問請求進(jìn)行權(quán)限判定,權(quán)限判定不再基于簡單的靜態(tài)規(guī)則,而是基于上下文屬性、信任等級和安全策略進(jìn)行動(dòng)態(tài)判定。

(三)信任評估引擎

信任評估引擎是是零信任架構(gòu)中實(shí)現(xiàn)持續(xù)信任評估能力的核心組件,和動(dòng)態(tài)訪問控制引擎聯(lián)動(dòng),為其提供信任等級評估作為授權(quán)判定依據(jù)。

信任評估引擎持續(xù)接收可信代理、動(dòng)態(tài)訪問控制引擎的日志信息,結(jié)合身份庫、權(quán)限庫數(shù)據(jù),對身份進(jìn)行持續(xù)畫像,對訪問行為進(jìn)行持續(xù)分析,對信任進(jìn)行持續(xù)評估,為動(dòng)態(tài)訪問控制引擎提供決策依據(jù)。

另外,信任評估引擎也可以接收外部安全分析平臺的分析結(jié)果,這些外部風(fēng)險(xiǎn)源可以很好的補(bǔ)充身份分析所需的場景數(shù)據(jù),豐富上下文,從而進(jìn)行更精準(zhǔn)的風(fēng)險(xiǎn)識別和信任評估。

(四)身份安全基礎(chǔ)設(shè)施

身份基礎(chǔ)設(shè)施是是實(shí)現(xiàn)零信任架構(gòu)以身份為基石能力的關(guān)鍵支撐組件。

身份基礎(chǔ)設(shè)施至少包含身份管理和權(quán)限管理功能組件,通過身份管理實(shí)現(xiàn)各種實(shí)體的身份化及身份生命周期管理,通過權(quán)限管理,對授權(quán)策略進(jìn)行細(xì)粒度的管理和跟蹤分析。

五 、思考與總結(jié)

通過從零信任的發(fā)展、定義、模型架構(gòu)、模型組件等角度縱深剖析零信任架構(gòu),我們最終進(jìn)行了如下總結(jié)與思考。

零信任架構(gòu)目前只是應(yīng)用于企業(yè)網(wǎng)絡(luò)系統(tǒng)的防御,實(shí)際應(yīng)用到公共服務(wù)中目前還存在著一些的困難。具體原因包括:

- 零信任的原則是以身份為基石,為每個(gè)參與到網(wǎng)絡(luò)之中的角色分配一個(gè)具體的數(shù)字身份,而真正的公共服務(wù)中角色數(shù)量過于龐大,為每個(gè)角色分配數(shù)字身份進(jìn)行權(quán)限控制會導(dǎo)致網(wǎng)絡(luò)負(fù)載過大的問題。

- 零信任架構(gòu)存在著一個(gè)權(quán)限控制中心,這個(gè)控制中心必須位于絕對安全的位置,如企業(yè)內(nèi)網(wǎng)的防護(hù)中心,而公共服務(wù)較難做到這一點(diǎn)。