國外

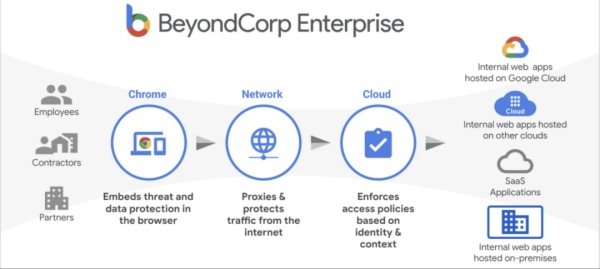

Google的BeyondCorp項目是最早的零信任方案之一,早在2011年,谷歌就開始在內部部署遠程訪問方案BeyondCorp,向員工提供內網應用的安全訪問服務。谷歌BeyondCorp計劃的目標是提高員工和設備訪問內部應用程序的安全性。與傳統的內外網安全模型不同,BeyondCorp不基于用戶的物理位置、網絡位置來放開服務、工具的訪問權限;而是基于設備信息、狀態信息、關聯用戶的信息。BeyondCorp認為內、外網絡都完全不可信,應通過動態判斷策略和強制執行訪問分級來進行應用程序的訪問控制。

2020年4月,谷歌宣布發布“BeyondCorp遠程訪問”產品,作為遠程辦公虛擬專用網連接的替代方案,并宣稱其部署速度大大快于傳統虛擬專用網,且能夠減輕現有虛擬專用網壓力。

2021年1月27日,谷歌云官方發布博客宣布,零信任平臺BeyondCorpEnterprise正式上市,替代并擴展了去年4月發布的BeyondCorp遠程訪問產品。BeyondCorpEnterprise是谷歌云對外商用的產品,為客戶提供已驗證、可擴展的零信任平臺。

BeyondCorpEnterprise的三大特色:

一個可擴展、可靠的零信任平臺,采用安全、無代理的體系結構:Chrome瀏覽器提供無中斷、無代理的支持、可靠性支撐、可擴展的DDoS保護服務以及內建、可驗證的平臺安全性。

持續實時的端到端保護:新增內嵌數據和威脅保護、強大的防釣魚驗證、用戶到受保護資源之間每次交互進行持續授權、用戶到應用、應用到應用的端到端安全(包括微分段)和自動化的公共信任證書全生命周期管理。

開放且可擴展的安全生態:BeyondCorp聯盟納入了CheckPoint、Citrix、CrowdStrike、McAfee、PaloAlto、Tanium、VMware等多家全球網信龍頭企業。

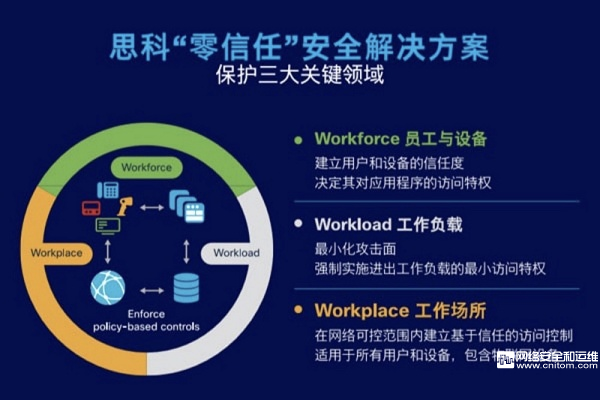

思科是網絡領域的佼佼者,近年來通過一系列收購展現了其在安全領域的雄心壯志。尤其是2018年對DuoSecurity的收購大大增強了思科安全產品的功能。此外,結合思科的網絡和設備工具,針對分析和云負載的新產品以及Duo對用戶和端點的關注,支持多組件、部署和易用性成為了整個產品組合的特點。

收購后的思科推出了多項先進的零信任功能,例如跨網絡、用戶和設備的自動安全更新。它的功能傾向于管理員的高安全性和最終用戶的高可用性。思科主張因地制宜而非一刀切式地進行安全性管控,通過思科零信任安全成熟度模型制定思科零信任框架,保護企業三大關鍵領域,且系統性地解決安全問題:

面向企業員工的零信任安全:基于Duo的零信任員工安全策略,在無需考慮具體位置的前提下,確保只有合法的用戶和安全的設備才能訪問應用程序。

面向工作負載的零信任安全:工作負載安全是指確保企業網絡中所有用戶和設備連接的安全。當惡意攻擊者通過橫向移動來攻擊各種關鍵系統或竊取并外泄敏感數據時,思科零信任架構可基于Tetration,與ACI數據中心架構以及Firepower結合,通過最小化攻擊面,強制實施進出工作負載的最小訪問特權。

面向辦公場所的零信任安全:該項重點在于確保連接企業網絡的任何設備(包括IoT)的訪問安全。思科零信任可提供基于SD-Access網絡架構,與ISE深度結合的解決方案,在網絡可控范圍內建立基于信任的訪問控制,且適用于包含物聯網在內的所有用戶和設備。

微軟在RSAC2021上宣布推出了一系列新的零信任功能,可幫助客戶進行明確驗證,授予最小特權訪問權限并假設攻擊已經發生。該公司為其AzureActiveDirectory條件訪問云標識產品推出了新功能,該功能為管理員提供了更精細的訪問控制,同時使控制越來越多的策略列表變得更加容易。

為了實現最低特權訪問權限,微軟首次展示了發現非安全端點和網絡設備并用MicrosoftDefenderforEndpoint保護端點的功能。微軟的威脅和漏洞管理功能現在還支持Linux操作系統,使組織能夠查看已發現的漏洞,評估最新的安全建議并發布修復任務。

微軟還推出了新的異常檢測功能,例如用于AzureSentinel的用戶和實體行為分析(UEBA),可用于在搜尋事件或與事件融合時提供額外的上下文。MicrosoftCloudAppSecurity的新增強功能將通過檢測可疑的應用程序活動和來自云服務的數據泄露嘗試來幫助防止攻擊。

IBM

IBM的零信任藍圖提供構建安全應用的框架。框架設計過程中應用了最小訪問特權、從不信任、始終驗證以及缺陷假設等基本零信任原則。

2021年5月,IBMSecurity宣布推出IBMCloudPakforSecurity的全新軟件即服務(SaaS)版本,以簡化企業全方位部署零信任架構的方式。IBM同時宣布與領先的云和網絡安全提供商Zscaler建立聯盟合作關系,并發布了針對常見零信任用例的新藍圖。

全新的IBMSecurity零信任藍圖提供了一個采用零信任核心原則設計的、可用于構建安全程序的框架,其設計原則包括:嚴控特權訪問、永不輕易信任、始終進行驗證、假設存在漏洞。

IBMSecurity零信任藍圖可幫助客戶采取以下業務舉措:

保護客戶隱私:該隱私藍圖中的功能和集成性可將安全功能和合規功能結合起來,幫助企業組織保護客戶數據的完整性及遵守隱私法規。

確保混合和遠程辦公的安全性:組織可以借助混合辦公藍圖確保各種辦公方式的安全性,讓員工能夠隨時隨地使用任何設備安全地連接到位于任何網絡上的任何應用。

減少內部威脅隱患:組織可以借助內部威脅藍圖主動管理各種內部威脅,增強業務彈性,盡量避免業務中斷。

保護混合云:混合云藍圖可幫助組織實現安全程序現代化,讓組織在遷移到云的過程中始終掌控最敏感的數據和活動。

Akamai

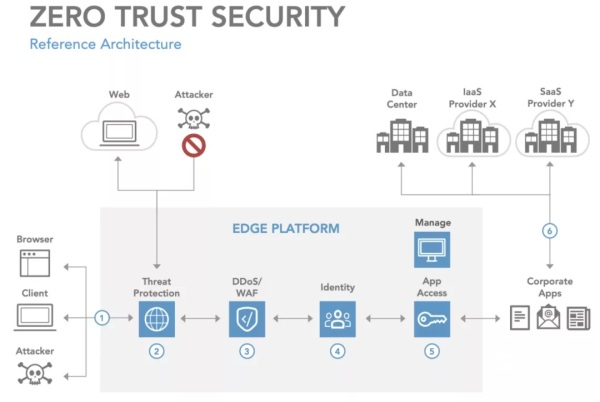

作為為數不多的內部實踐零信任的安全廠商,Akamai針對企業終端用戶推出的EnterpriseApplicationAccess2019年被Forresterwave列入零信任廠商領導者象限。

AkamaiEnterpriseApplicationAccess的特點是在邊緣上交付自適應訪問與威脅防護,給企業帶來最直接的作用就是免去昂貴的設備投入,降低管理成本。通過Akamai用戶可以實現:

身份驗證和應用程序訪問

使用多因素身份驗證實行單點登錄

應用程序性能和安全

高級威脅防護

內聯數據檢查

在Akamai的零信任安全方案里,遠程訪問不再需要虛擬專用網設備。通過反向代理的方法,結合身份管控模式,可以將用戶在內部或在云端的應用進行反向的代理控制,把應用的訪問主動推送到一個平臺上,這個平臺實際上就成為了終端用戶訪問的接口。原來用戶直接向企業應用的訪問被拆分成用戶向平臺的訪問和內部connector向平臺的訪問兩種。經此拆分,Akamai可以通過其智能邊緣平臺的能力化解黑客網絡攻擊。

賽門鐵克

賽門鐵克收購LuminateSecurity后推出SymantecSecureAccessCloud,平臺中針對“零信任”的最有趣的功能是對風險結構系統的更新。SymantecSecureAccessCloud解決方案旨在企業環境中全面保護企業對云及互聯網的訪問與使用。全新的云訪問安全解決方案是其集成式網絡防御平臺的一部分,用以支持企業統一實施零信任安全策略,從而確保用戶能夠安全地訪問SaaS應用、IaaS環境中的企業應用、基于云的電子郵件和互聯網。零信任訪問安全解決方案只允許授權用戶訪問其完成任務所需的網絡和云資源,并嚴格執行數據安全和威脅防御策略。

SaaS應用安全性:CloudSOCMirrorGateway正在專利申請中,可借助SymantecWebIsolation功能為非托管設備提供云訪問安全代理(CASB)安全控制,涵蓋所有現代SaaS應用。

IaaS應用安全性:SymantecDLP通過實施信息安全策略,檢查上傳或下載到IaaS和其他環境中的企業應用內容,并結合殺毒和沙盒技術增強威脅防御。

Web和互聯網安全性:面向互聯網訪問云安全服務的全新集成和設備支持現已發布,該服務現在與SecureAccessCloud相集成,支持共享Web會話和經過身份驗證的用戶信息。

電子郵件安全性:可疑附件隔離特性現已添加到EmailSecurity.cloud現有的嵌入式鏈接隔離功能當中。現在,用戶可以在附件發布到其環境中之前驗證其真實性與安全性。

Appgate

Appgate于2020年1月從Cyxtera的數據中心基礎設施公司分拆出來,相對于零信任領域來說還是新人。目前,AppgateSDP正在將企業安全從傳統防火墻模型中轉移出來,并趕超許多競爭對手。

Appgate在客戶服務和創新方面具有自己獨特的優勢。當客戶發現問題或漏洞時,Appgate能夠提供重新設計零信任產品服務,并且不依賴傳統模型。

AppGateSDP的特性包括:

以身份為中心,圍繞用戶而非IP地址設計

AppGate的SegmentofOne提供基于策略的細粒度網絡微分段,顯著減少企業的網絡攻擊面

單包授權技術安全地隱藏了AppGate基礎設施,以便只有經過驗證的用戶才能與系統通信

可大規模擴展的分布式架構為所有工作負載和應用程序提供一致的安全性-在專用基礎架構和公共云上

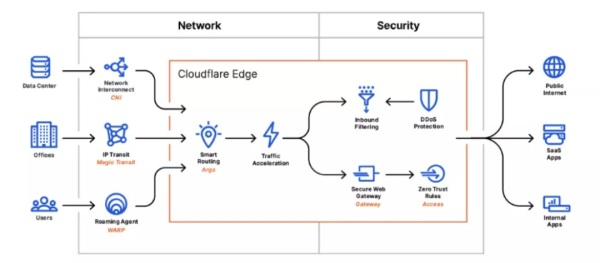

Cloudflare

與大多數其他零信任軟件一樣,Cloudflare的零信任軟件支持基于角色的訪問控制,但它們會根據四種不同類別評估每個應用程序訪問請求:身份、設備、位置和安全上下文,允許應用程序同時通過多個身份提供者訪問,管理員可以隨時添加或刪除不同的身份。

2021年2月,Cloudflare發布了CloudflareOne解決方案,它是個替現代企業所設計的網路即服務(Network-as-a-Service),奠基在零信任(ZeroTrust)與安全存取服務邊緣(SecureAccessServiceEdge,SASE)兩大概念上,宣稱透過單一網路就能取代企業利用裝置及廣域網路(WAN)技術所組裝的網路解決方案,并能提供基于云端的安全、效能及集中控制能力。

Centrify

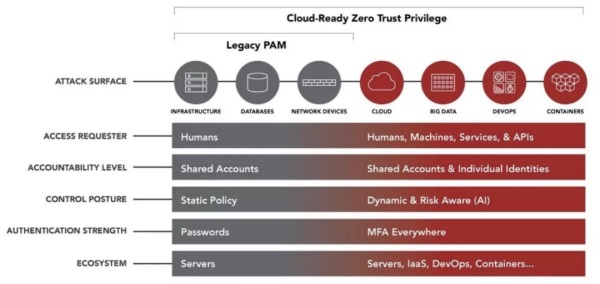

Centrify認為特權訪問管理(PAM)已經不適用于當前網絡。企業必須摒棄“信任但驗證”的舊模式,這種模式依賴于明確定義的邊界。Centrify通過提供cloud-ready零信任特權來重新定義傳統PAM,以保護對基礎設施、DevOps、云、容器、大數據和其他現代企業攻擊面的訪問。

特性:

密碼存儲和身份代理

多因素身份驗證(MFA)

支持Linux操作系統

本地多租戶SaaS部署

分層區域模型

與AWS、Apple、IBM、Microsoft、PaloAltoNetworks等多家企業建立合作伙伴關系

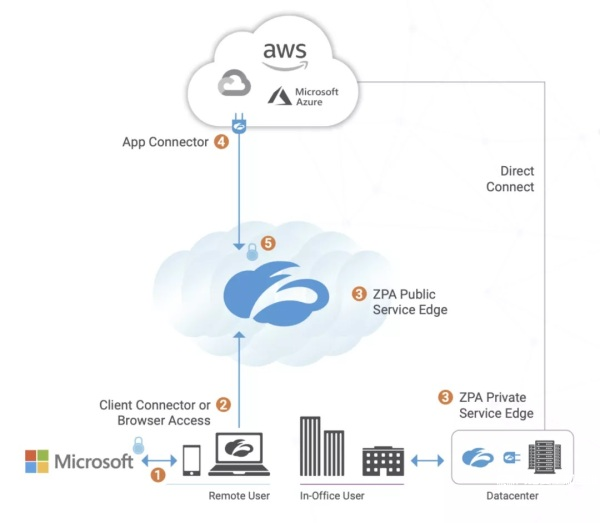

Zscaler

ZscalerPrivateAccess(ZPA)是Zscaler的一項云服務,可為在公有云或數據中心內運行的私有應用程序提供無縫、零信任的訪問。使用ZPA,應用程序永遠不會暴露在Internet上,未經授權的用戶完全無法看到它們,應用由內而外與用戶連接,而不是將網絡擴展到用戶。這種零信任網絡訪問(ZTNA)方法支持托管和非托管設備以及任何私有應用(不僅僅是Web應用)。

特性:

無縫用戶體驗,可根據網絡變化動態調整的策略驅動連接。

安全性增強,特定于應用程序的連接,無需讓用戶上網。

易于部署,不需要硬件或硬件升級。

即時部署和發現,可以自動發現應用,以便用戶可以輕松地圍繞它們構建策略。

單點登錄(SSO),ZPA直接綁定到用戶現有的身份驗證基礎架構,利用SSO進一步降低復雜性。

實時可見性,提供對用戶和應用以及組織應用和服務器運行狀況的可見性。

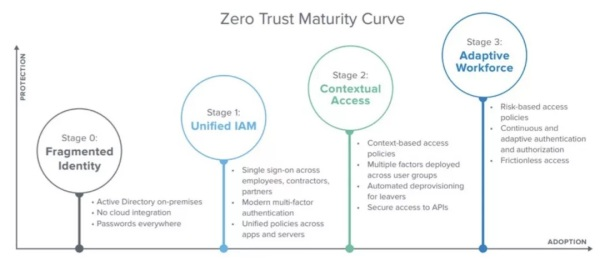

Okta

Gartner報告顯示,到2022年,面向生態系統合作伙伴開放的80%的新數字業務應用程序將通過零信任網絡(ZTNA)進行訪問。到2023年,60%的企業將淘汰大部分遠程訪問虛擬專用網絡,轉而使用零信任SaaS。典型零信任公司OKTA采用SaaS訂閱模式,市值達250億美元(超過防火墻等傳統安全公司)。2019年,Okta訂閱收入規模38億元,占營收94.3%。

2018年7月18日,Okta宣布收購安全啟動ScaleFT以推進零信任訪問,ScaleFT的訪問管理平臺能夠在沒有虛擬專用網的情況下實現安全的遠程訪問。收購ScaleFT能夠幫助Okta提高零信任的能力,ScaleFT首席技術官PaulQuerna加入Okta,領導公司的零信任計劃。

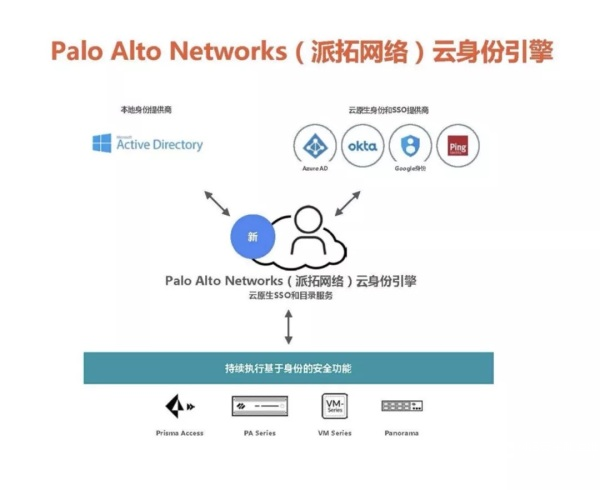

PaloAltoNetworks

從2018年到2020年,PaloAltoNetworks收購了至少9家零信任和安全公司,并將不同公司提供的不同的安全解決方案與添加自己的內容相結合,打造了完整的零信任組合。

2021年6月,PaloAltoNetworks宣布,作為TheForresterWave2020年第三季度零信任擴展生態系統平臺供應商的領導者,PaloAltoNetworks推出SaaS安全、高級URL過濾、DNS安全、云身份引擎和新型機器學習防火墻五項創新功能,讓企業能夠輕松、有效地實施零信任網絡安全,并獲得四項重要優勢:

安全訪問正確的應用:業界首款集成的云訪問安全代理(CASB),讓客戶主動擴展對所有SaaS應用的安全訪問,包括那些前所未見的應用。

安全訪問正確的用戶:業界首款云身份引擎讓客戶在企業網絡、云和應用中輕松驗證和授權其用戶,不受身份存儲位置影響。

增強安全性:高級URL過濾服務通過本地機器學習功能提供業界首創的零日網絡攻擊防御。擴展的DNS安全功能可以防御其他解決方案無法防御的新興DNS攻擊。

全面普及安全訪問:所有形式的防火墻(硬件、軟件和云端)均可使用這些新功能,無論用戶位于何處,均可進行安全訪問。除了現有防火墻外,新型號機器學習下一代防火墻也能使用這些創新功能,以實現企業級零信任網絡安全——從小型分支機構到大型園區和超大規模數據中心。

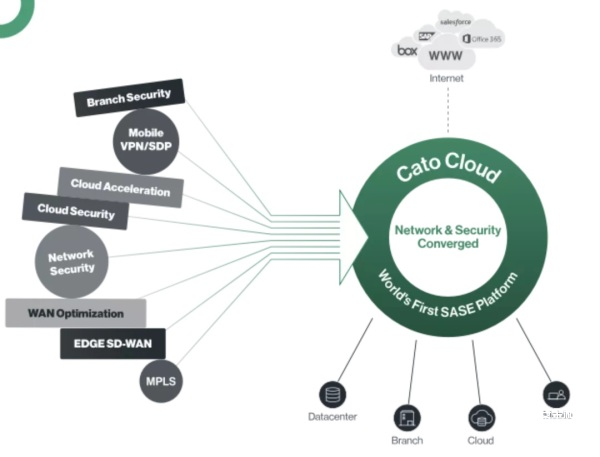

CatoNetworks

CatoNetworks通過云原生托管的SD-WAN服務為企業提供隨時隨地的安全網絡訪問,將移動用戶和云數據中心無縫集成到WAN中。目前Cato已向零售、醫藥、制造等多個行業提供服務。去年11月,CatoNetworks推出了面向合作伙伴的全球計劃,包括總代理、子代理、VAR和MSP。

CatoSASE平臺實現零信任并提供:

集成的基于客戶端或無客戶端的基于瀏覽器的遠程訪問

通過安全MFA進行身份驗證

基于用戶身份的應用級訪問策略授權

DPI(深度包檢測)和智能反惡意軟件引擎,持續抵御威脅

NGFW(下一代防火墻)、IPS(入侵防御系統)和SWG(安全Web網關)等高級安全功能

優化了本地和云資源的端到端性能

可從所有網絡邊緣訪問的全球分布式云平臺

由50多個PoP點支持的骨干網絡和99.999%的正常運行時間SLA

CrowdStrike

CrowdStrike零信任(ZeroTrust)使組織可以跨多目錄,多云環境查看勞動力身份。它通過提供條件訪問來減少動態摩擦和誤報,從而消除了對復雜的、易于出錯的日志分析的需要,進而縮短了檢測和解決事件的時間。

這樣可以減少警報疲勞,阻止攻擊擴散,并確保安全團隊獲得更好的信息。CrowdStrike零信任通過高保真的相關性減輕了安全運營中心(SOC)分析人員的負擔,并通過自適應條件訪問增強了用戶體驗。

CrowdStrike零信任方案對端點安全狀況進行評估,并通過與生態系統合作伙伴共享評估分數來強制從合規端點有條件地訪問資源。它還可以確保為真正的用戶提供一致的登錄體驗,同時僅在風險增加時才強制對資源和應用程序進行有條件的智能訪問。

BlackBerry

黑莓公司發布了BlackBerryGateway,標志著該公司已殺入SaaS和本地應用程序的零信任網絡訪問(ZTNA)市場。通過假設每個用戶、端點和網絡在身份驗證之前都可能是惡意的,黑莓網關可以幫助組織降低網絡訪問風險。該產品將于本月上市。

網關確保僅可信任且健康的設備訪問業務網絡,并提供ZTNA遙測數據,這些數據將添加到BlackBerry的云數據湖中。BlackBerryGateway也可以與公司的端點安全產品集成在一起,以針對設備、網絡和用戶身份的威脅提供全面的防御。

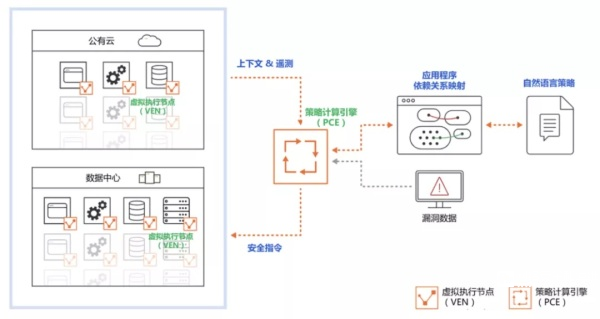

Illumio

Illumio是在2020年第3季度ForresterWave評測中排名第一的零信任廠商,而且是一個微分段廠商。ForresterWave報告中評價Illumio是智能實現零信任。過去,Illumio提供了一個強大的平臺,專注于可見性和分析,為整個基礎設施提供清晰可用的信息。供應商繼續保持了這種強大的功能,但現在通過轉移到端點來增強這種效率。通過與領先的端點安全提供商CrowdStrike的合作,Illumio已經幫助企業縮小了邊界安全方面的差距,并為未來的工作做好了準備。

Illumio零信任解決方案主要分為兩個部分:

IllumioCore(核心):提供了一個與網絡無關的基于主機的解決方案,可以輕松高效地大規模部署微分段。

IllumioEdge(邊緣):將分段擴展到端點,以實現真正的端到端分段部署。

Netskope

NewEdgeSASE架構擁有全球最大、性能最高的安全私有云,并支持NetskopeSecurityCloud的實時內聯安全服務,可在需要時隨時隨地部署安全服務。NewEdge支持下一代安全Web網關、云訪問安全代理、數據丟失防護、零信任網絡訪問產品。

通過完全控制路由和數據中心,NewEdge可以將Web、云和SaaS訪問的延遲和往返時間降至最低。NewEdge在每個服務點都部署了完整的實時計算,從而保障每個數據中心的傳輸速率,確保不犧牲性能。

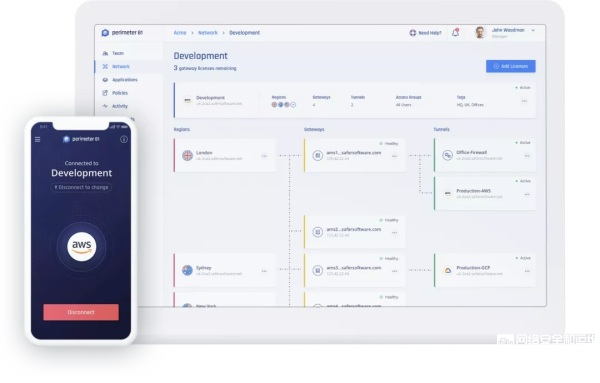

Perimeter81

Perimeter81是一家零信任安全網絡即服務提供商,2019年發布了自己的零信任應用程序訪問,旨在滿足當今不斷擴展的現代網絡的需求,并確保對組織的關鍵Web應用、SSH、遠程桌面(RDP)、虛擬網絡計算(VNC)的完全安全、隔離和無代理訪問和Telnet以模擬、簡化和無縫的方式進行,無論員工在哪里連接。

Perimeter81的零信任安全應用程序訪問與其零信任網絡訪問解決方案相輔相成,確保通過安全網絡層和單擊、跨平臺,對任何云環境或LAN(包括所有端口和所有協議)進行簡化、分段和安全的訪問應用程序。

Proofpoint

Proofpoint于2019年5月以1.1億美元現金收購零信任創業公司MetaNetworks。MetaNetworks利用云原生的全球骨干網,以用戶為中心取代以站點為中心的網絡安全,幫助企業實現人員、應用程序、云、數據中心和辦公室的快速連接。通過收購,MetaNetworks的ZTNA技術將與Proofpoint的CASB和Web隔離產品線集成,幫助其云安全產品和自適應控制得到進一步發展。

ProofpointMeta是軟件定義的企業零信任網絡即服務,可以安全地將用戶連接到數據中心、公有云和私有云、SaaS應用等,同時提供相應的敏捷性和高性能。ProofpointMeta正在構建為企業提供以用戶為中心的計算結構。網絡即服務(NaaS)是一個全球覆蓋網絡,它是全球性的多租戶網絡,但其功能類似于每個客戶組織的私有企業廣域網。這個網絡的所有基礎設施都由ProofpointMeta在云端提供,因此沒有硬件供客戶組織部署。

EricomSoftware

EricomSoftware的ZTEdge是一個全面的零信任安全平臺,可滿足中型企業和小型企業的獨特需求。EricomSoftware宣稱,與其他解決方案相比,ZTEdge降低了復雜性,降低了網絡風險并提高了性能,而價格卻低得多。

ZTEdge能將正確的人員和設備連接到正確的應用程序和資源,并在用戶及其設備與Web和電子郵件交互時提供保護。ZTEdge還通過控制對Office365或Salesforce等公共云應用程序的訪問,消除了憑據盜用的風險并限制了數據共享特權。

根據EricomSoftware的說法,ZTEdge可以通過網絡分段和監視來檢測、阻止和補救勒索軟件的攻擊。ZTEdge還可用于將遠程工作人員連接到私有云或本地應用程序,還允許對本地互聯網的直接訪問以避免流量回傳,提高性能。

OneIdentity

OneIdentity發布了StarlingCertAccess,一種訪問請求和訪問認證產品,可幫助組織利用企業中的ActiveDirectory和AzureActiveDirectory。它解決了在ActiveDirectory和AzureActiveDirectory中管理、保護和控制用戶賬戶的難題。

通過使員工能夠輕松,一致地請求訪問權限,并讓業務部門對訪問權限進行認證,StarlingCertAccess可以確保用戶擁有正確的訪問權限,使憑據不容易受到攻擊。StarlingCertAccess還增強了“活動角色”和“按需活動角色”的用戶和組管理能力,可簡化關鍵的混合AzureDirectory身份管理任務。

Unisys

Unisys是一家非常特殊的零信任廠商,主要為美國聯邦政府內某些受高度保護的機密組織提供零信任網絡訪問服務。Unisys的代表產品是Stealth,Stealth深入研究包括:發現,識別,映射和隱藏那些不應該被看到或訪問的資產。此外,Unisys在協議級別設計并構建了自己的創新專有產品,實現了微隔離和零信任。

特征:

安全遠程訪問的快速部署和可擴展性

云生態系統

用于保護連接設備的SmartWire

動態隔離以確定威脅響應的優先級

國內

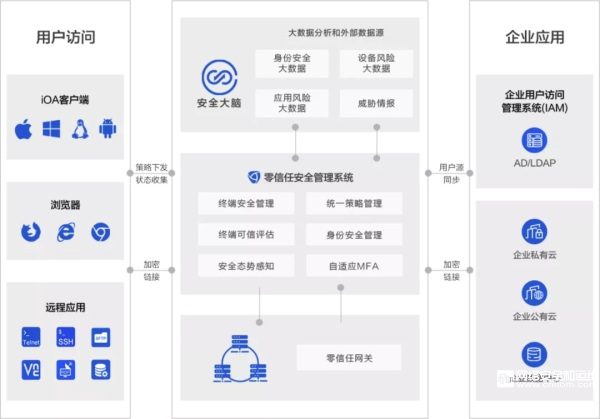

騰訊

2020年6月,在中國產業互聯網發展聯盟標準專委會指導下,騰訊聯合多家零信任機構企業聯合成立“零信任產業標準工作組”,同時騰訊正式發布自研零信任安全管理系統iOA5.0版本,采用基于可信身份、可信設備、可信應用、可信鏈路授予訪問權限,并強制所有訪問都必須經過認證、授權和加密,助力企業工位于何處(Anywhere)、何時(Anytime)使用何設備(Anydevice)都可安全地訪問授權資源以處理任何業務(Anywork)的新型“4A辦公”方式。

2021年5月,騰訊發布零信任安全解決方案(騰訊iOA),分為KA版、SaaS版和輕量版三種類型。其中,KA版采用集群部署形式,滿足大型企業的零信任安全體系建設需求;SaaS版特別適配企業微信安全訪問內網應用場景;輕量版則聚焦于提供輕量、高效的零信任安全接入能力,主要適用于遠程安全運維、移動辦公等業務場景。

阿里云

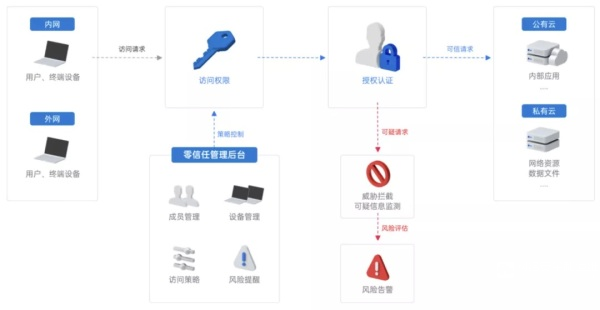

阿里云遠程辦公零信任解決方案以可信、動態為核心,經過可信認證體系的IP、設備、應用,在進入辦公網絡進行權限獲取和數據調用時,憑借可信認證獲取權限,實現動態安全檢測防護。

整個方案包含了三大核心模塊:遠程終端安全管理、云端動態決策管控、統一可信網絡。

遠程終端安全管理:對遠程終端進行可信認證以及身份管理,通過認證的設備才能訪問內部系統,系統同時采集分析終端安全數據,實時而非靜態的判斷入網設備的安全性。

云端動態決策管控:對訪問者信息采用交叉安全認證方式進行統一的高強度安全認證。同時,系統會以智能模型分析可信驗證結果,綜合判斷訪問身份的可信等級,實現用戶權限的動態分配。

統一可信網絡:通過IDaaS產品打通了不同應用系統間的賬戶認證和授權體系,通過智能管理中心和多種安全管控節點,實現集中權限管理以及全面審計能力。

深信服

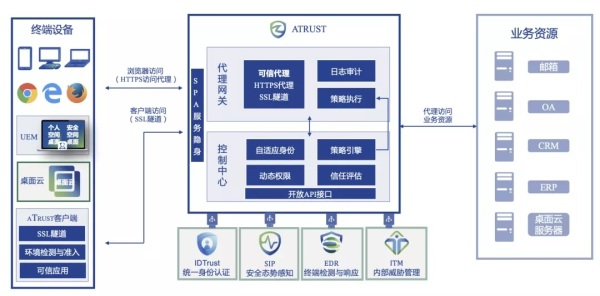

深信服零信任訪問控制系統aTrust(簡稱aTrust),是深信服基于零信任安全理念推出的一款以“流量身份化”和“動態自適應訪問控制“為核心的創新安全產品。產品通過網絡隱身、動態自適應認證、終端動態環境檢測、全周期業務準入、智能權限基線、動態訪問控制、多源信任評估等核心能力,滿足新形勢下多場景的企業應用安全訪問需求。

同時,aTrust是零信任安全架構整體解決方案的核心組成部分,支持對接態勢感知等多種安全設備,安全能力持續成長,助力客戶網絡安全體系向零信任架構遷移,幫助客戶實現流量身份化、權限智能化、訪問控制動態化、運維管理極簡化的新一代網絡安全架構。

核心能力:

可信訪問:網絡隱身、終端可信檢測、動態業務準入;

智能權限:權限基線梳理、動態訪問控制、第三方安全能力集成

極簡運維:架構輕量化易落地、WEB資源免客戶端訪問、自服務終端運維管理

目前,深信服零信任已在金融、運營商、互聯網企業、大型制造業、教育、政府科研、企事業單位等各行各業落地實施,成功兼容鴻蒙OS系統。

奇安信

奇安信零信任身份安全解決方案通過以身份為基石、業務安全訪問、持續信任評估和動態訪問控制這四大關鍵能力,對所有訪問請求進行加密、認證和強制授權,匯聚關聯各種數據源進行持續信任評估,并根據信任的程度動態對權限進行調整,從而在訪問主體和訪問客體之間建立一種動態的信任關系。

以身份為基石:基于全面身份化,為用戶、設備、應用程序、業務系統等物理實體,建立統一的數字身份標識和治理流程。

業務安全訪問:在零信任架構下,所有的業務訪問請求(包括用戶對業務應用的訪問、應用API之間的接口調用訪問等等)都應該被認證、授權和加密。

持續信任評估:零信任架構認為一次性的身份認證無法確保身份的持續合法性,即便是采用了強度較高的多因子認證,也需要通過度量訪問主體的風險,持續進行信任評估。

動態訪問控制:在零信任架構下,主體的訪問權限不是靜態的,而是根據主體屬性、客體屬性、環境屬性和持續的信任評估結果進行動態計算和判定。

2020年,由奇安信集團牽頭的《信息安全技術零信任參考體系架構》,在全國信息安全標準化技術委員會成功立項,成為零信任標準層面的首個國家標準。2021年,4月10日,奇安信“支撐零信任安全架構的人工智能信任決策系統”項目,榮獲第十屆吳文俊人工智能科技進步獎(企業技術創新工程項目)。

網宿

網宿SecureLink產品是根據云安全聯盟(CSA)的軟件定義邊界(SDP)標準規范,同時遵循ZeroTrust安全框架設計而成,SecureLink提供以身份認證與動態信任為基礎的企業遠程訪問安全接入服務,并整合全鏈路傳輸加速能力,能夠針對遠程、移動辦公等日趨多樣化的辦公場景,為用戶打造更安全、高效的辦公體驗。

特征:

零信任架構,強大安全能力:基于Zero-Trust架構實現網絡隱身,以細粒度、動態化的方式按需授權訪問,深度防范安全風險;

訪問更快,性能升級:分布式安全網關,提供就近訪問和最優傳輸鏈路,優化訪問速度;

多端支持,簡單易用:支持Web瀏覽器、Win、MacOS、Android、iOS、Linux等多終端訪問,簡單易用;

統一管理,高效運維:分鐘級配置生效,集中管控平臺。

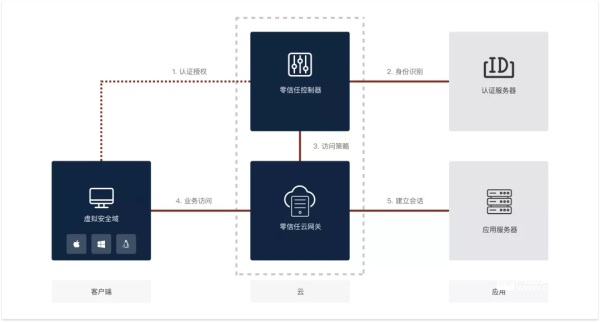

締盟云

締盟云ESZ®Cloudaemon平臺零信任網絡訪問太極界,通過身份/應用/終端/報文的持續驗證,允許用戶在辦公環境與互聯網環境的自由切換、任何地點任何設備的無縫連接,重新定義了企業安全邊界,保障企業數字業務環境及私有應用訪問安全,兼顧效率。

太極界在終端提供“虛擬安全域”隔離網絡威脅。企業員工通過“虛擬安全域”在互聯網或辦公網訪問企業資源和應用,防止企業核心數據資產泄露。讓數據安全流通,提升數字化效率;“虛擬安全域”提供精細化的權限管理,有效管控開發/運維人員的操作行為,保證企業在享受互聯網紅利的同時,防止源代碼泄露;用太極界替換虛擬專用網,讓遠程辦公人員快速加密訪問企業資源。經過身份驗證的用戶,可以通過零信任網絡無縫連接到企業應用與數據(無論是公有云還是數據中心)。

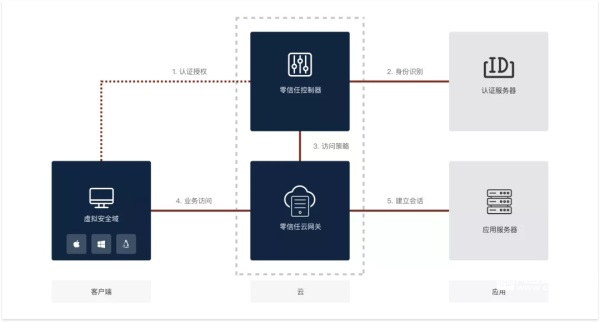

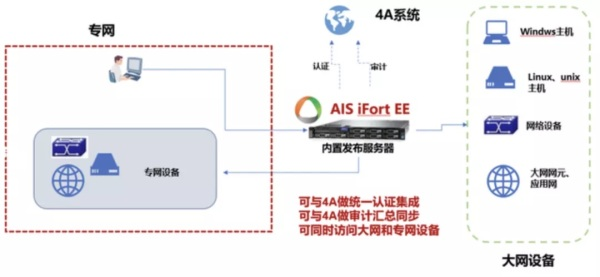

亞信安全

亞信安全零信任身份安全產品以身份為中心、以SDP為關鍵組件、以智能可信身份分析引擎為大腦,形成亞信安全的零信任架構體系。拉通態勢、端點產品、威脅引擎,形成基于身份安全為基礎設施,對“云網邊端”全域全流程進行安全業務訪問,動態訪問控制,持續信任度量的零信任身份安全。

2020年5月,上海電信為滿足5G核心網18項安全能力建設內容和進度要求,采用亞信安全提供的4A-iFORT堡壘機方案,與現網4A系統的認證和日志對接,實現了統一訪問控制、帳號管理、密碼管理、授權管理、身份認證、審計等要求,全面提升了專網安全運維的能力。

啟明星辰

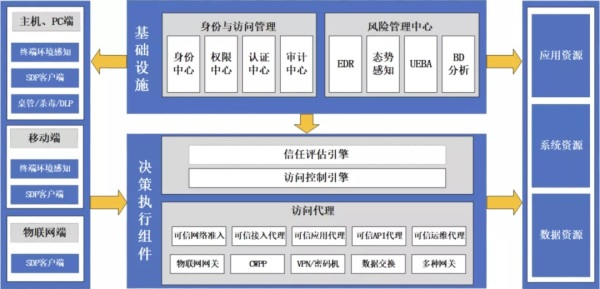

啟明星辰在國內外零信任架構的基礎上,結合IAM、SOC、訪問代理和大數據分析等領域十多年的積累,形成了其自身特點的零信任架構。架構的左邊是訪問主體,終端包括主機、PC、移動和物聯網。在訪問企業資源時,需要通過零信任架構核心組件中的身份與訪問控制、風險管理中心、策略中心和訪問代理中的各種能力,授予應用資源、系統資源和數據資源客體的訪問權限。

啟明星辰零信任架構特征:

可動態拆卸裁剪的彈性、敏捷框架,極大提高投入產出比

支持虛擬化、分布式部署,上云快、場景適應性強

多維身份鑒別,驗證的不只是用戶還有設備和屬性

基于SPA及默認丟包策略實現網絡及應用隱身

多合一融合客戶端

實時風險評估,精確審計追溯

精細化動態訪問控制

控制與執行平面分離,安全且簡易

符合等保、密評規范

芯盾時代

芯盾時代基于零信任安全理念,以信息安全、人工智能、身份認證等多維技術驅動,依托于堅實的企業服務能力,為政府、金融、運營商、互聯網和能源等行業客戶提供場景化全生命周期業務安全防護方案。

芯盾時代零信任業務安全解決方案融合軟件定義邊界SDP、增強型IAM和微隔離三大技術,從網絡、身份、設備、行為四個層面來建設零信任安全架構,可全面感知端點設備、身份、應用、服務、網絡和人員行為等風險態勢,基于持續的風險和信任等級評估,對業務和數據等資源的訪問授予細粒度的最小權限,并進行動態訪問控制和風險處置,提升企業整體業務安全水平,滿足遠程辦公、企業間協作、護網、特權訪問、云資源訪問保護等場景對安全性和體驗的要求。

云深互聯

云深互聯在國內外的權威行業報告中都入選了零信任安全代表產商,連續兩年入選Gartner發布的《零信任網絡訪問市場指南》推薦產品供應商。云深互聯零信任安全產品深云SDP致力于解決企業應用上云、移動辦公、遠程訪問帶來的安全問題,為企業辦公提供“云-管-端”一體化的數據資產安全防護體系。DeepCloudSDP由深云隱盾網關、深云SDP客戶端和深云SDP安全大腦三大組件組成。

特征:

有效對抗滲透攻擊:企業不暴露任何端口,不允許向內連接,物理層隔離威脅

分公司、第三方人員的安全遠程接入:POP點覆蓋全國,彈性擴容支持大并發,各地用戶無縫接入企業網絡

云端服務彈性擴容,自動容災:POP點覆蓋全國,彈性擴容支持大并發,各地用戶無縫接入企業網絡

蒲公英

蒲公英零信任安全網絡訪問基于SD-WAN延伸出全新的訪問邊界及安全模型,對于企業數字化轉型提供了可擴展性和易用性。通過對訪問身份權限的動態管控,持續進行信任評估和動態訪問控制,實現最終業務安全訪問。

特征:

快速部署,簡單運維;

高性價比,降本增效;

加快企業數字化轉型;

統一策略管控中心;

基于身份安全,內外防御;

國產化應用產品。

薔薇靈動

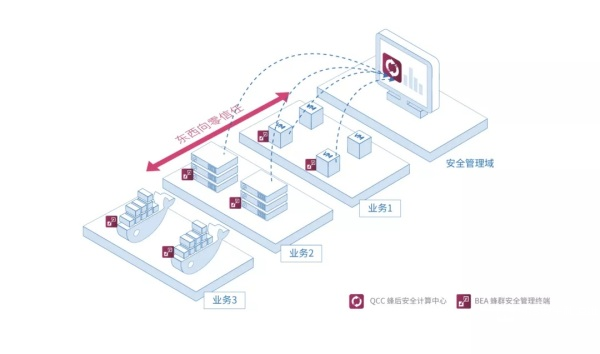

從零信任誕生之初,微隔離就是其重要的技術實現方式之一,而近年來包括NIST(美國國家標準與技術委員會)、Gartner、Forrester、CSA等機構均將微隔離納入零信任架構的基本組成部分。

薔薇靈動蜂巢自適應微隔離安全平臺將微隔離技術與自適應技術相結合,通過軟件定義的方式對工作負載之間進行細粒度的訪問控制,并能根據業務的動態變化自適應調整安全策略,適用于物理環境、混合云環境、容器環境等,幫助用戶構建數據中心內部的零信任體系。

薔薇靈動5步實現數據中心零信任:

第一步,確定管理對象;

第二步,構建業務流圖譜;

第三步,構建零信任網絡架構;

第四步,部署零信任安全策略;

第五步,持續的監控網絡。

綠盟

綠盟科技零信任安全解決方案,遵循零信任安全理念,組合終端安全,身份識別與管理,網絡安全,應用和數據安全,安全分析協作與響應等模塊,構建以用戶信任和設備信任為基礎,持續評估訪問過程的行為可信,自適應訪問控制的零信任安全架構。

特性:

用戶可信:任何用戶,在訪問前先取得認證和授權才能訪問資源;

設備可信:設備當前安全性,終端安全防護措施,以及安全基線情況;

行為可信:訪問會話建立后,持續評估用戶和終端的行為,確保沒有惡意行為發生。一旦發現訪問實體的異常行為就意味著信任等級的降低,零信任網絡可以切斷這種訪問,從而降低安全風險;

自適應訪問控制:根據用戶、設備、訪問行為等持續的信息收集和風險評價,自動化的決策并按照規則作出相應操作。