2020新冠疫情將全球數(shù)字化轉(zhuǎn)型的進(jìn)程提前了至少兩到三年,有的行業(yè)甚至提前了五年以上。然而在業(yè)界歡呼數(shù)字經(jīng)濟(jì)新機(jī)遇的時(shí)候,疫情也催化了全球網(wǎng)絡(luò)威脅的爆發(fā),特別是于2017年首次爆發(fā)的勒索病毒,在2020年以及2021年上半年更有呈現(xiàn)數(shù)倍爆發(fā)的態(tài)勢(shì)。根據(jù)騰訊安全發(fā)布的《2021上半年勒索病毒趨勢(shì)報(bào)告及防護(hù)方案建議》(以下簡(jiǎn)稱《報(bào)告》),僅2021年第一季度,就發(fā)生了多起國際知名企業(yè)被勒索的案件,贖金持續(xù)刷新紀(jì)錄。

“2020疫情期間,幾乎所有企業(yè)和機(jī)構(gòu)的運(yùn)營方式都發(fā)生了巨大的變化,物理隔離導(dǎo)致了遠(yuǎn)程辦公成為常態(tài),而遠(yuǎn)程辦公則導(dǎo)致整體網(wǎng)絡(luò)攻擊威脅大漲”,騰訊安全總經(jīng)理王宇近期表示:“遠(yuǎn)程辦公的員工更容易打開陌生人的郵件,這極大增加了勒索病毒這種惡意攻擊的成功概率,甚至帶來企業(yè)和機(jī)構(gòu)關(guān)鍵數(shù)據(jù)和信息的泄露,進(jìn)而導(dǎo)致勒索病毒攻擊目標(biāo)更精準(zhǔn)、勒索金額更龐大。”

在對(duì)抗勒索病毒攻擊方面,公有云具有更強(qiáng)的企業(yè)數(shù)據(jù)保護(hù)能力。由騰訊安全發(fā)布的《2020年公有云安全報(bào)告》指出,得益于業(yè)務(wù)上云之后可選擇相對(duì)完善的數(shù)據(jù)備份方案,針對(duì)公有云的勒索軟件攻擊相對(duì)不易得逞。王宇則進(jìn)一步強(qiáng)調(diào),從2017年開始的勒索病毒已經(jīng)發(fā)展到十分成熟、分工細(xì)化的黑色產(chǎn)業(yè)鏈,相對(duì)于封閉的企業(yè)本地IT或私有云環(huán)境,集合了完整安全服務(wù)能力、安全大數(shù)據(jù)和安全實(shí)踐的公有云,更能應(yīng)對(duì)日益嚴(yán)峻的勒索病毒態(tài)勢(shì)。

勒索病毒的全面升級(jí)

2021年5月,美國最大的燃油管道公司ColonialPipeline遭遇勒索病毒攻擊,導(dǎo)致美國東部17個(gè)州和華盛頓特區(qū)宣布進(jìn)入緊急狀態(tài);7月,厄瓜多爾最大的國營電信公司被勒索,導(dǎo)致運(yùn)營出現(xiàn)大面積故障;8月,全球IT咨詢巨頭埃森哲遭遇勒索軟件攻擊,勒索軟件組織聲稱竊取了6TB的數(shù)據(jù)并要求支付5000萬美元的贖金。相比于2017年小規(guī)模的勒索贖金,2021年以來的勒索病毒攻擊目標(biāo)更集中在具有更強(qiáng)支付能力的大型企業(yè)和機(jī)構(gòu)。

自2017年5月爆發(fā)WannaCry勒索病毒以來,勒索病毒在迄今為止的4年多時(shí)間時(shí)發(fā)生了顯著的升級(jí)和進(jìn)化:首先是勒索病毒的“家族化”發(fā)展。根據(jù)騰訊安全的《報(bào)告》,2021年上半年GlobeImposter家族和具有系列變種的Crysis家族等老牌勒索病毒依然活躍,而Phobos、Sodinokibi、Buran、Medusalocker、Avaddon、lockbit、Ryuk、NEMTY等新型勒索病毒家族也有著廣泛流行的趨勢(shì);其中大部分勒索病毒都有著變種多、針對(duì)性高、感染量上升快等特點(diǎn),像Sodinokibi、Medusalocker等病毒甚至呈現(xiàn)針對(duì)國內(nèi)系統(tǒng)定制化的操作。

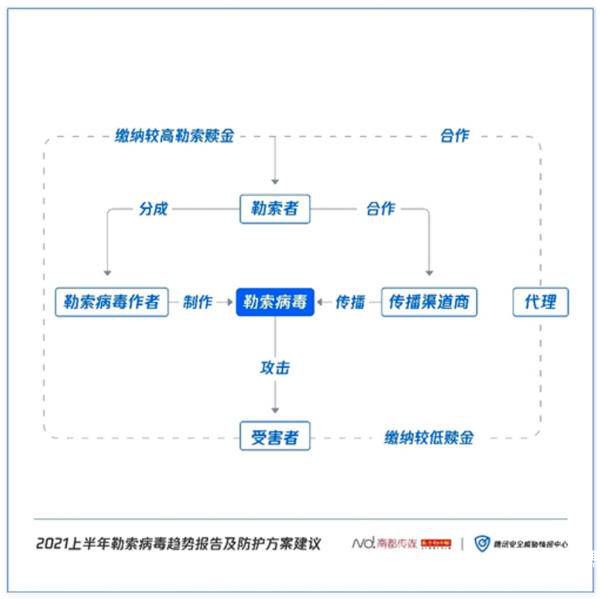

(勒索病毒的工業(yè)化“生產(chǎn)”流程,來源:《2021上半年勒索病毒趨勢(shì)報(bào)告及防護(hù)方案建議》)

其次,勒索病毒的工業(yè)化“生產(chǎn)”,即出現(xiàn)了RansomasaService。簡(jiǎn)單理解,過去制造一個(gè)勒索病毒還需要較為復(fù)雜的技術(shù)能力,而現(xiàn)在整個(gè)勒索病毒的生產(chǎn)已經(jīng)形成了從研發(fā)、傳播到解密和挖礦獲利的SaaS化運(yùn)營,參與者只需要擁有自己的網(wǎng)站和投放勒索病毒的渠道,花費(fèi)很低的成本就能從最終收益中獲得分成。而在中國市場(chǎng),由于中國企業(yè)并沒有采購加密貨幣支付贖金的渠道,還出現(xiàn)了利用受害者服務(wù)器直接挖礦獲利的新方式。

第三,勒索病毒的技術(shù)呈現(xiàn)全面升級(jí)態(tài)勢(shì)。在加密算法方面,最初的勒索病毒加密算法還不算太強(qiáng),可以解出一百多種勒索病毒并進(jìn)行數(shù)據(jù)還原,但現(xiàn)在無論從密碼學(xué)還是軟件設(shè)計(jì)等方面都無法實(shí)現(xiàn)解密。在對(duì)抗性方面,在最初的文件加密基礎(chǔ)上,現(xiàn)在的勒索病毒還搗毀了備份還原路徑,讓受害者無法進(jìn)行數(shù)據(jù)還原,對(duì)抗技術(shù)越來越全面。在攻擊手段方面,從最初的自動(dòng)攻擊已知漏洞發(fā)展到APT高級(jí)可持續(xù)威脅攻擊模式,即有針對(duì)性的手動(dòng)入侵后再植入病毒進(jìn)行勒索,此外還有利用遠(yuǎn)程登陸造成的弱密碼或密碼泄露等進(jìn)行密碼爆破。在受感染系統(tǒng)方面,從之前受影響較大的Windows系統(tǒng)到如今的MacOS、安卓等移動(dòng)甚至工控系統(tǒng)也陸續(xù)受到勒索攻擊。

整體來說,勒索病毒在過去4年多的時(shí)間里已經(jīng)全面升級(jí),特別是2021年剛剛過半,勒索病毒的爆發(fā)量已超過2020年全年總和。那么,在應(yīng)對(duì)升級(jí)的勒索病毒方面,企業(yè)數(shù)據(jù)安全與保護(hù)技術(shù)架構(gòu)到底應(yīng)該沿用傳統(tǒng)的企業(yè)IT/私有云+專業(yè)安全服務(wù)商模式,還是應(yīng)該優(yōu)先選用公有云技術(shù)架構(gòu)和服務(wù)?企業(yè)IT/私有云與公有云到底哪個(gè)更安全,這是自2017年WannaCry之后就沒有停止過的技術(shù)討論。

為什么公有云更安全?

在2017年WannaCry病毒爆發(fā)的時(shí)候,就出現(xiàn)了一波企業(yè)IT/私有云與公有云到底誰更安全的爭(zhēng)論。到了2021年,這個(gè)爭(zhēng)論有了一個(gè)事實(shí)上的回應(yīng):美國IT管理軟件提供商Kaseya在2021年7月遭到了勒索軟件攻擊,由于Kaseya主要為其它IT托管服務(wù)商提供IT管理軟件,因此黑客聲稱該次勒索軟件攻擊影響了800-1500家左右的企業(yè)、感染了超過100萬個(gè)計(jì)算機(jī)系統(tǒng),黑客進(jìn)而索要7000萬美元的贖金。

使用Kaseya軟件的客戶大多是IT托管服務(wù)商,這些IT托管服務(wù)商基于Kaseya的軟件,為企業(yè)IT和私有云環(huán)境中的設(shè)備和基礎(chǔ)設(shè)施提供IT托管服務(wù),因此當(dāng)Kaseya軟件被黑客攻擊后而這些IT托管服務(wù)商又沒有足夠的安全防護(hù)能力時(shí),就會(huì)導(dǎo)致勒索病毒向下游企業(yè)客戶的蔓延。例如,瑞典雜貨連鎖公司Coop的PoS供應(yīng)商就使用了Kaseya客戶(即一家IT托管服務(wù)商)所提供的服務(wù),導(dǎo)致被迫關(guān)閉了數(shù)百家門店。

當(dāng)然,如果IT托管服務(wù)商的技術(shù)能力很強(qiáng)時(shí),也能及時(shí)阻止勒索病毒攻擊。例如埃森哲就在遭遇勒索病毒攻擊后,馬上控制并隔離了受影響的服務(wù)器,而由于埃森哲進(jìn)行了較為完善的數(shù)據(jù)備份,因此能從備份中完全恢復(fù)受影響的系統(tǒng)。作為全球最大的IT咨詢和托管服務(wù)商之一,雖然并不知道埃森哲被竊取的6TB數(shù)據(jù)中包括了多少其客戶的數(shù)據(jù),而且這些被竊取的數(shù)據(jù)也被勒索組織發(fā)布出來,但到目前為止尚未造成重大影響。

從Kaseya和埃森哲的例子就可以看出,勒索軟件對(duì)于企業(yè)IT/私有云的最大挑戰(zhàn)之一在于安全人才、技能、知識(shí)和實(shí)踐的匱乏。畢竟,不是所有的企業(yè)都能支付得起埃森哲這樣頂級(jí)IT托管服務(wù)商的費(fèi)用,對(duì)于大多數(shù)IT托管服務(wù)商或所謂的專業(yè)安全服務(wù)商來說,很難為一家企業(yè)客戶提供完整的從網(wǎng)絡(luò)、系統(tǒng)、應(yīng)用到數(shù)據(jù)的全棧和實(shí)時(shí)的異常掃描與覆蓋,而即使是專業(yè)安全服務(wù)商也面臨著及時(shí)掌握安全大數(shù)據(jù)的挑戰(zhàn),因?yàn)榘踩珕栴}是一個(gè)動(dòng)態(tài)演進(jìn)的過程,不同專業(yè)安全服務(wù)商也很難與同行共享自己的技術(shù)、能力、知識(shí)和相關(guān)實(shí)踐。

公有云則不同。首先,公有云的技術(shù)體系基本都是基于Linux,而勒索病毒的主要攻擊對(duì)象是Windows系統(tǒng)且通過Windows系統(tǒng)大范圍擴(kuò)散,因此公有云相對(duì)受勒索病毒的影響更低,更不易被攻破。其次,公有云服務(wù)都是從網(wǎng)絡(luò)、系統(tǒng)、應(yīng)用到數(shù)據(jù)的全棧全自建,公有云服務(wù)商具備全棧的安全人才團(tuán)隊(duì),掌握和精通每一層的安全問題及防護(hù)措施,并且能夠快速對(duì)不同技術(shù)棧的威脅事件進(jìn)行關(guān)聯(lián),對(duì)異常行為進(jìn)行快速響應(yīng)和有效阻擊。第三,公有云具備有效且完整的入侵檢測(cè)、態(tài)勢(shì)分析、告警機(jī)制等,一旦發(fā)現(xiàn)高危漏洞就可以快速推送給所有的云租戶,從而降低和有效規(guī)避風(fēng)險(xiǎn)。第四,上云的企業(yè)除了利用公有云建立自己的云上備份外,公有云服務(wù)商本身對(duì)所服務(wù)的客戶提供了多重備份機(jī)制,確保上云企業(yè)的云上數(shù)據(jù)安全,即使被勒索也能很快恢復(fù)數(shù)據(jù)。

王宇強(qiáng)調(diào),很多企業(yè)以為自建封閉的數(shù)據(jù)中心更安全,但其實(shí)并沒有專業(yè)的安全人才對(duì)企業(yè)數(shù)據(jù)中心進(jìn)行長期的威脅暴露面梳理,這些暴露面很容易中招互聯(lián)網(wǎng)病毒而企業(yè)往往不自知。另外,當(dāng)年的WannaCry其實(shí)有一個(gè)“開關(guān)”,但由于企業(yè)內(nèi)部數(shù)據(jù)中心并沒有對(duì)外聯(lián)網(wǎng)而不能及時(shí)關(guān)上“開關(guān)”,導(dǎo)致受害程度不斷加劇,而這些傳統(tǒng)上封閉的企業(yè)和機(jī)構(gòu)在上了公有云后,風(fēng)險(xiǎn)程度反而能降低,因?yàn)楣性品?wù)商對(duì)勒索病毒提供完整的防御體系。

公有云的“三重防線”

騰訊作為國內(nèi)最大的消費(fèi)互聯(lián)網(wǎng)之一,也是國內(nèi)最大的產(chǎn)業(yè)互聯(lián)網(wǎng)和公有云服務(wù)商之一。正是集消費(fèi)互聯(lián)網(wǎng)、產(chǎn)業(yè)互聯(lián)網(wǎng)和公有云等三合一的優(yōu)勢(shì),讓騰訊云煉成了具有全網(wǎng)最強(qiáng)感知和預(yù)測(cè)能力的云原生安全,從而可以及時(shí)有效對(duì)抗勒索病毒。

王宇強(qiáng)調(diào),如果能夠提前感知安全事件,甚至在其萌芽期就能感知到的話,就能獲得較大的響應(yīng)時(shí)間窗口并有效部署后續(xù)的應(yīng)對(duì)措施。對(duì)于騰訊云來說,既有騰訊在消費(fèi)互聯(lián)網(wǎng)端的安全產(chǎn)品,也有服務(wù)產(chǎn)業(yè)互聯(lián)網(wǎng)的安全產(chǎn)品,以及公有云自身的安全能力,形成了全網(wǎng)的威脅感知覆蓋。騰訊云的上百萬臺(tái)服務(wù)器,基于上涵蓋了所有云上基礎(chǔ)設(shè)施的威脅感知范圍,而騰訊在消費(fèi)互聯(lián)網(wǎng)的電腦管家和手機(jī)管家等覆蓋了上億的用戶,從而形成全網(wǎng)感知。

在應(yīng)對(duì)勒索病毒方面,很多企業(yè)的一個(gè)誤區(qū)是“銀彈思想”,也是很多企業(yè)目前最大的問題,即認(rèn)為存在一種辦法或系統(tǒng)能夠徹底解決安全問題,但這實(shí)際上并不存在。王宇表示,抵抗勒索攻擊,首要是安全意識(shí)要提高,定期進(jìn)行安全培訓(xùn),堅(jiān)持“三不三要”工作思路:1,不上鉤:標(biāo)題吸引人的未知郵件不要點(diǎn)開;2,不打開:不隨便打開電子郵件附件;3,不點(diǎn)擊:不隨意點(diǎn)擊電子郵件中附帶網(wǎng)址;4,要備份:重要資料要備份;5,要確認(rèn):開啟電子郵件前確認(rèn)發(fā)件人可信;6,要更新:系統(tǒng)補(bǔ)丁/安全軟件病毒庫保持實(shí)時(shí)更新。

在全網(wǎng)感知能力之上,騰訊云對(duì)于對(duì)抗勒索病毒提出了事前、事中和事后的“三重防線”。第一重防線是事前防患未然,風(fēng)險(xiǎn)檢測(cè)與充分備份并行。勒索病毒攻擊常常通過釣魚郵件、水坑攻擊、漏洞利用和爆破等手段突破邊界,這一階段通過資產(chǎn)掃描、基線檢測(cè)、漏洞掃描降低入侵風(fēng)險(xiǎn),通過事前部署數(shù)據(jù)備份系統(tǒng),在勒索攻擊來臨前做好充分準(zhǔn)備。事前階段涉及到騰訊云產(chǎn)品包括:云硬盤CBS,提供用于云服務(wù)器(CVM)的持久性數(shù)據(jù)塊級(jí)存儲(chǔ)服務(wù);安全托管服務(wù),提供安全評(píng)估測(cè)評(píng)服務(wù),以發(fā)現(xiàn)和修復(fù)網(wǎng)絡(luò)弱點(diǎn);主機(jī)安全,提供基線檢測(cè)與漏洞檢測(cè)修復(fù)服務(wù);漏洞掃描服務(wù),網(wǎng)絡(luò)資產(chǎn)安全漏洞掃描修復(fù)服務(wù)。

第二重防線是事中的精準(zhǔn)狙擊,及時(shí)告警、響應(yīng)和攔截。當(dāng)黑產(chǎn)入侵系統(tǒng)后,常常通過病毒投放、橫向移動(dòng)和加密勒索等形式對(duì)企業(yè)的業(yè)務(wù)系統(tǒng)造成不可逆的侵害,這一階段主要通過流量側(cè)、主機(jī)側(cè)的檢測(cè)響應(yīng)機(jī)制,及時(shí)發(fā)現(xiàn)黑客入侵行為、防止勒索攻擊在內(nèi)網(wǎng)擴(kuò)散,阻止攻擊者竊取企業(yè)機(jī)密信息,及時(shí)響應(yīng)處置告警事件,將威脅消滅在起始階段,避免大的災(zāi)難發(fā)生。事中階段涉及到的騰訊云產(chǎn)品包括:云安全運(yùn)營中心(云SOC),協(xié)調(diào)企業(yè)云端所有安全防護(hù)產(chǎn)品及時(shí)檢測(cè)威脅、響應(yīng)告警、分析日志、處置威脅;主機(jī)安全,檢測(cè)清除惡意病毒木馬,攔截部分高危漏洞攻擊,及時(shí)對(duì)攻擊事件告警;騰訊云防火墻,內(nèi)置虛擬補(bǔ)丁機(jī)制,攔截利用高危漏洞發(fā)起的攻擊活動(dòng),阻斷橫向移動(dòng),避免威脅擴(kuò)散;騰訊Web應(yīng)用防火墻,通過對(duì)web流量的實(shí)時(shí)檢測(cè),防護(hù)各種形式的網(wǎng)絡(luò)攻擊。

第三重防線則在事后消弭于無形,備份還原及時(shí)有效。當(dāng)遭遇勒索病毒攻擊后,企業(yè)可以借助安全產(chǎn)品或服務(wù)快速恢復(fù)業(yè)務(wù),并對(duì)事件進(jìn)行溯源分析,及時(shí)對(duì)短板進(jìn)行修復(fù)處理,避免被攻擊者重復(fù)利用。事后階段涉及到騰訊云產(chǎn)品包括:云安全運(yùn)營中心(云SOC),對(duì)事件進(jìn)行回溯調(diào)查,發(fā)現(xiàn)威脅源頭,采取針對(duì)性的系統(tǒng)加固措施,避免攻擊者再次來襲;云硬盤CBS,通過鏡像回滾,快速恢復(fù)業(yè)務(wù),避免業(yè)務(wù)系統(tǒng)因黑客攻擊而中斷;安全托管服務(wù),為企業(yè)提供全方位的應(yīng)急響應(yīng)服務(wù)。

王宇表示,除了事前、事中、事后的“三重防線”外,針對(duì)國際上對(duì)抗勒索病毒所提出的P2DR模型,即預(yù)測(cè)、檢測(cè)、防御和響應(yīng),騰訊云也推出了相應(yīng)的完整產(chǎn)品與服務(wù)體系。當(dāng)然,對(duì)于企業(yè)和機(jī)構(gòu)來說,最大的收益還是通過公有云服務(wù)共享了騰訊云安全人才與技術(shù)能力:騰訊內(nèi)部幾大安全實(shí)驗(yàn)室和安全平臺(tái)部超過300人的頂尖研究力量成立“云全棧安全研究工作組”,而騰訊共有超過3500名的安全專家和技術(shù)人員投入到騰訊云安全建設(shè)。截至2021年初,騰訊在云安全方面已經(jīng)取得了1500多項(xiàng)技術(shù)專利,位列行業(yè)第一;2020年,騰訊云在云基礎(chǔ)安全和云業(yè)務(wù)安全方面,獲得了Gartner、Forrester、IDC、Sullivan等國際權(quán)威安全機(jī)構(gòu)的認(rèn)可,以及韓國、新加坡、德國、美國、歐盟五個(gè)國家和地區(qū)的最高安全資質(zhì)認(rèn)證。

整體來說:2020全球疫情在加速全球數(shù)字化轉(zhuǎn)型進(jìn)程的同時(shí),也推動(dòng)了網(wǎng)絡(luò)安全威脅的水漲船高,特別是許多企業(yè)和機(jī)構(gòu)在向數(shù)字化和遠(yuǎn)程運(yùn)營遷移過程中的漏洞風(fēng)險(xiǎn)和密碼爆破攻擊飆升、異地異常登陸行為顯著上升等等,為勒索病毒攻擊提供了大量機(jī)會(huì)。傳統(tǒng)企業(yè)IT/私有云在應(yīng)對(duì)全面升級(jí)的勒索病毒攻擊時(shí),已經(jīng)顯現(xiàn)出力不從心。公有云作為社會(huì)化的共享計(jì)算模式,也是社會(huì)化的共享安全能力與建設(shè)。“集中力量辦大事”,這是以騰訊云為代表的公有云成為企業(yè)數(shù)據(jù)保護(hù)首選技術(shù)架構(gòu)的根本原因所在。