該勒索軟件團伙于2021年12月27日開始運作,已分別入侵了孟加拉國和日本兩個組織的企業(yè)網(wǎng)絡。該團伙還在Tor網(wǎng)絡上建立了一個泄密站點,將那些不支付贖金受害者的文件、數(shù)據(jù)公開或者售賣。

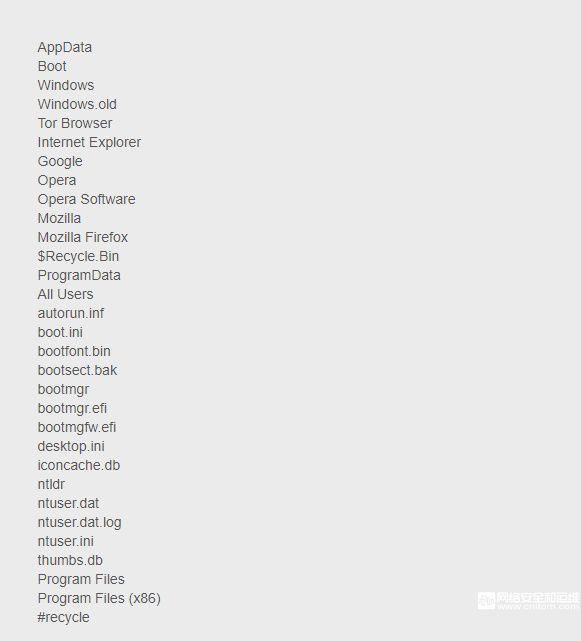

該勒索組織要求其中一名受害者支付80萬美元的贖金,以恢復加密數(shù)據(jù)。安全研究人員注意到NightSky勒索軟件不會加密.dll或.exe文件,它也不會加密以下文件或文件夾列表:

在攻擊之后,勒索軟件會在每個文件夾中放置一個名為NightSkyReadMe.hta的勒索便條,該文件中的信息包括聯(lián)系電子郵件,受害者協(xié)商頁面的硬編碼憑據(jù),登錄Rocket.Chat以便進行聯(lián)系的憑據(jù)。

專家指出,該勒索團伙通過電子郵件和一個正在運行的Rocket.Chat與受害者進行交流。在接下來的幾個月中,其他企業(yè)將成為NightSky勒索軟件攻擊的目標,應該保持足夠的重視。

參考來源:https://securityaffairs.co/wordpress/126400/malware/night-sky-ransomware-operation.html