在本文中,我們將介紹企業應注意的 3 種網絡威脅,以及減輕其破壞性影響以幫助高管的策略。

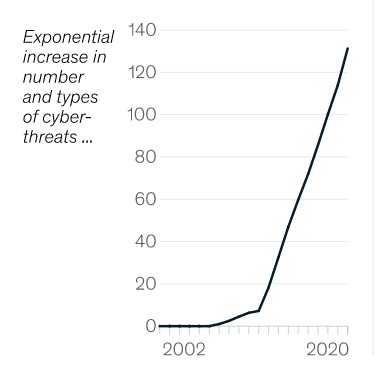

圖 1:數以百萬計的惡意軟件攻擊數量

一、勒索軟件攻擊

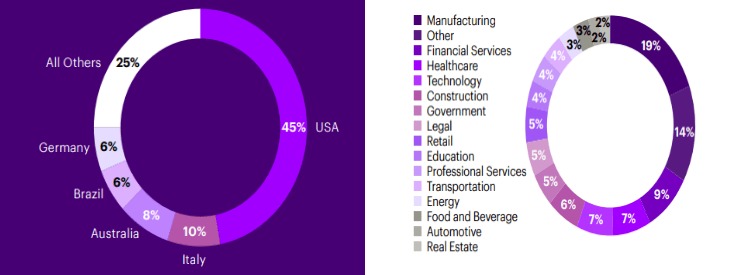

根據埃森哲的數據,與 2020 年相比,2021 年勒索軟件攻擊增加了一倍以上。美國是勒索軟件攻擊的最大目標地區,占所有勒索軟件攻擊的 45%。緊隨其后的是意大利(10%)和澳大利亞(8%)。勒索軟件攻擊對制造業的影響最大(19%),其次是金融(9%)和醫療保健(7%)(見圖 2)。

圖 2:勒索軟件攻擊的國家和行業分布

勒索軟件會鎖定數據并將其囚禁。因此,只要組織嘗試訪問受勒索軟件感染的文件,他們的請求就會被拒絕。為了發布數據,網絡犯罪分子通常要求支付金錢(贖金)。但是,支付贖金可能無法確保組織的數據安全,因為竊賊知道組織的網絡安全漏洞。

AIMultiple 預計,到 2022 年及以后,勒索軟件攻擊仍將是嚴重的網絡威脅,因為:

- 大流行之后,混合/遠程工作成為一種新常態,這造成了網絡安全弱點,原因是:

- 不安全的小工具使用(個人筆記本電腦或平板電腦)

- 不安全的 Wi-Fi 使用(員工通過使用公共 Wi-Fi 工作)

- 傳統上,企業擁有傳統的網絡安全系統,旨在保護辦公環境中的企業數據。

- 企業正在遷移到公共云工具,因為它們使部署和使用數字解決方案變得更加容易。云環境對網絡犯罪分子來說是更具吸引力的收入來源,因為成功的違規行為可能意味著可以訪問許多公司的數據。

如何將勒索軟件風險降至最低?

實施零信任網絡安全范例,其中個人、網絡和設備在訪問文檔之前始終進行檢查和驗證,是降低勒索軟件風險的主要策略:

- 持續驗證(通常由多因素識別輔助)降低了惡意軟件滲透的風險。

- 持續驗證允許對網絡和用戶進行持續監控,因此在感染后很容易找到零號患者并使網絡重新運行。

- 零信任設計可實現微分段和最少訪問功能,從而減少攻擊面。對公司資源的有限訪問意味著,如果成功泄露,組織可以保護很大一部分數據。

- 微分段功能禁止犯罪分子橫向移動,并禁止從零號病人感染惡意軟件。

以下工具使公司能夠實施零信任網絡安全范例:

- 零信任網絡訪問 (ZTNA):為用戶提供應用級訪問。在授予訪問權限之前,它通過多因素身份驗證驗證用戶、小工具和網絡安全。

- 安全 Web 網關 (SWG):為企業提供 Web 安全性。SWG的URL 過濾功能支持最少訪問原則和零信任思維。

- 安全訪問服務邊緣(SASE)?:是一個為企業提供安全和網絡能力的平臺。SASE 工具提供安全解決方案,例如防火墻即服務(FWaaS)、SWG 和 ZTNA。

- 軟件定義邊界 (SDP):是一種尖端的網絡偽裝工具,最終將取代傳統的 VPN。與 VPN 不同,SDP 提供微分段和最小訪問權限,而不是授予所有員工訪問所有業務數據的權限。

二、網絡釣魚攻擊

由于我們的活動已轉移到數字平臺,銷售個人登錄數據變得更具吸引力。網絡釣魚是欺詐者用來訪問用戶登錄信息的方法之一。欺詐者試圖通過冒充官方實體、使用類似真實的網站或電子郵件進行攻擊來欺騙人們,以獲取用戶登錄信息的訪問權限。

德勤認為,網絡釣魚攻擊是勒索軟件攻擊對企業影響最大的網絡威脅之一。

如何將網絡釣魚風險降到最低?

網絡釣魚攻擊使用技術和社會安全方法。為應對網絡釣魚企圖,企業應升級其網絡安全架構和員工的網絡安全意識。

- 由于持續的監控、驗證和有限的攻擊服務,零信任方法在網絡釣魚防御方面表現良好,作為勒索軟件防御。

- 網絡過濾(DNS 和 URL 過濾)保護公司免受網絡釣魚攻擊,因為公司可以過濾傳播網絡釣魚攻擊的網絡內容。

- 提供網絡安全意識培訓平臺可以讓員工將虛假網站/電子郵件與官方網站/電子郵件區分開來。

三、暴力攻擊

根據歐盟網絡安全局 ( ENISA ) 的說法,對遠程桌面服務的暴力攻擊是網絡釣魚攻擊中最常見的攻擊技術之一。

威脅網絡安全的蠻力攻擊者主要通過使用一些算法來嘗試正確猜測用戶登錄信息。

如何將暴力攻擊風險降到最低?

- 實施零信任方法的網絡安全工具可保護組織免受暴力攻擊的代價,因為它們減少了攻擊服務、最大限度地減少橫向移動并通過多因素身份驗證驗證用戶。

- 用戶可以通過使用簡單/易于猜測的密碼來協助暴力攻擊者。企業應為員工提供培訓,讓他們了解創建復雜密碼的必要性。此外,企業 IT 系統應要求用戶創建密碼,其中包括:

- 同時使用大寫和小寫字母

- 使用至少一個號碼

- 使用至少一個特殊字符

- 密碼中必須包含的最少字符數。