捷克網絡安全公司Avast表示,PNG(圖片格式)文件作為隱藏信息盜竊的有效載荷,有很大的隱蔽性。

"該公司說:"值得注意的是,攻擊者通過使用Dropbox存儲庫從受害者的機器上收集數據,并用DropboxAPI與最終階段進行通信。

在ESET披露Worok對位于亞洲和非洲的高知名度公司和地方政府進行了攻擊。

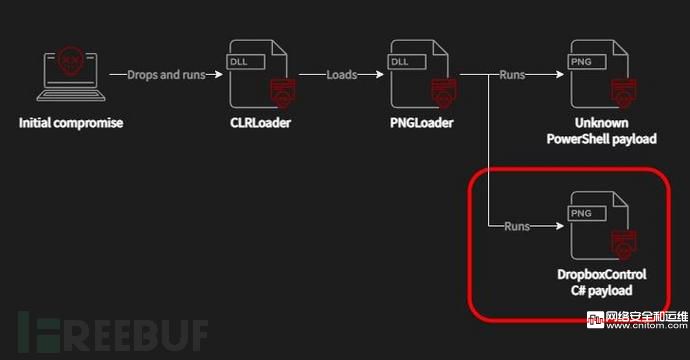

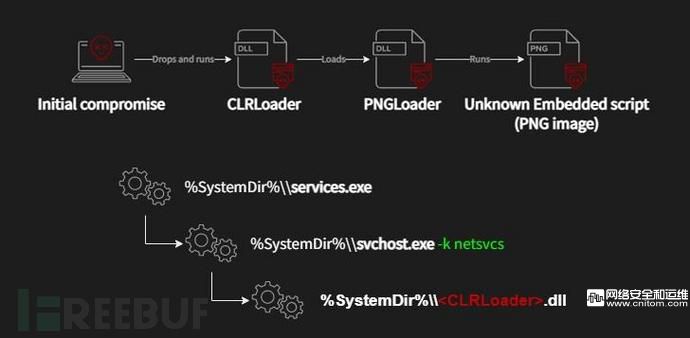

斯洛伐克網絡安全公司還記錄了Worok的破壞序列,它利用了一個名為CLRLoad的基于C++的加載器,為嵌入PNG圖像的未知PowerShell腳本鋪平道路,這種技術被稱為隱寫術。

也就是說,盡管某些入侵行為需要使用微軟Exchange服務器中的ProxyShell漏洞來部署惡意軟件,但最初的攻擊載體仍然是未知的。

Avast的研究結果表明,該組織在獲得初始訪問權后利用DLL側載來執行CLRLoad惡意軟件,但在受感染環境中進行橫向移動之前并沒有。

據稱,由CLRLoad(或另一個名為PowHeartBeat的第一階段)啟動的PNGLoad有兩個變體,每個變體負責解碼圖像內的惡意代碼,以啟動PowerShell腳本或基于.NETC#的有效載荷。

雖然網絡安全公司指出,它能夠標記一些屬于第二類的PNG文件,這些文件分發了一個隱藏的C#惡意軟件,但PowerShell腳本仍然是難以捉摸的。

之所以,這些PNG圖片看起來很無害。是因為,PNG文件位于C:\ProgramFiles\InternetExplorer中,圖片不會引起注意,而且InternetExplorer也有一個類似的主題。

這種新的惡意軟件,代號為DropboxControl,作為一種信息竊取工具,它使用Dropbox賬戶進行命令和控制,使攻擊者能夠上傳和下載文件到特定的文件夾,以及運行存在于某個文件中的命令。

其中一些值得注意的命令包括執行任意可執行文件、下載和上傳數據、刪除和重命名文件、捕獲文件信息、嗅探網絡通信和滲出系統元數據的能力。

Avast說,柬埔寨、越南和墨西哥的公司和政府機構是受DropboxControl影響的幾個主要國家,而且,由于"這些有效載荷的代碼質量明顯不同",該惡意軟件的作者可能與CLRLoad和PNGLoad的作者也不同。

無論如何,通過嵌入式病毒工具來收集感興趣的文件,都清楚地表明了Worok的情報收集目的。

研究人員總結說:Worok的工具在流行率很低,所以它可以表明該工具集是一個APT項目,側重于亞洲、非洲和北美的私營和公共部門的高知名度實體。