1、工業(yè)無線網(wǎng)絡(luò)發(fā)展及安全問題

隨著工業(yè)4.0的不斷發(fā)展,對通信系統(tǒng)有了更大的需求,也有了更高的標(biāo)準(zhǔn),需要更高效、可靠、快速和靈活的通信系統(tǒng)。在當(dāng)前的工業(yè)生產(chǎn)環(huán)境中,主要使用的是有線通信技術(shù),它具有高可靠性,抗干擾性強(qiáng)和安全性高的優(yōu)勢,但是有著高昂的安裝與維護(hù)的成本、復(fù)雜的布局和可拓展性差的劣勢。相比于有線通信技術(shù),無線通信技術(shù)打破了這些限制,它具有靈活性、拓展性和多功能性,可以適應(yīng)工業(yè)發(fā)展,同時無線通信技術(shù)不需要復(fù)雜的布線,大大降低了網(wǎng)絡(luò)維護(hù)的成本問題[1]。但是這些優(yōu)點都伴隨著一個致命的缺點,無線通信技術(shù)是不安全的通信。無線通信技術(shù)安全性差的原因在于它的傳輸?shù)拈_放性,所以信號很容易被他人惡意截取或干擾[2]。因此,針對以上問題采取安全性的措施是有必要的。采取的安全性措施前提是一定要滿足工業(yè)無線網(wǎng)絡(luò)在延遲與可靠性方面的要求,但這些嚴(yán)格的要求同時也造成大多數(shù)傳統(tǒng)安全防護(hù)方法無法使用。例如,延遲的要求與復(fù)雜的加密體系結(jié)構(gòu)沖突,所以控制延遲要求被嚴(yán)格控制在幾毫秒甚至更低的范圍內(nèi)。在加密方法的魯棒性上也有體現(xiàn),一般與信息包的大小有關(guān),而許多工業(yè)情況下,信息包大小很短導(dǎo)致魯棒性較差。也有一些類型的攻擊與較低的網(wǎng)絡(luò)層相關(guān),像干擾攻擊在這樣的情況下,加密方法是沒有辦法應(yīng)對的,就需要PHY層與MAC層的安全工具[1]。

2、無線系統(tǒng)物理層與MAC層攻擊威脅

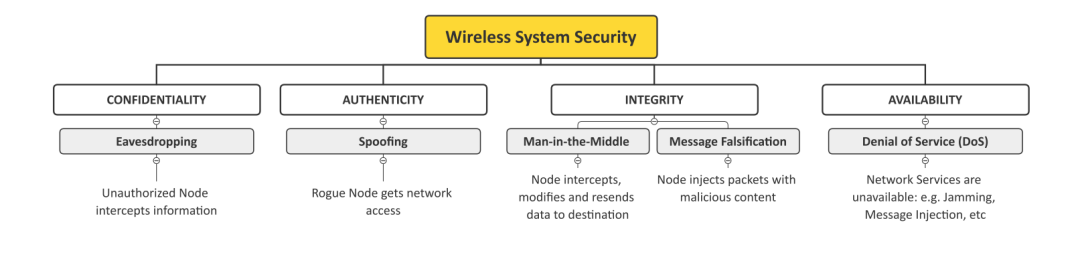

無線本質(zhì)上是一個不安全的領(lǐng)域。無線電傳播使授權(quán)用戶之間交換信息的過程暴露于主動和被動惡意威脅。無線安全的通用要求要滿足機(jī)密性、真實性、可用性和完整性[2],如圖1所示。

圖1無線通信功能和針對性攻擊

與無線通信系統(tǒng)的物理層相關(guān)的攻擊有兩種類型:竊聽攻擊和干擾。

由于無線傳輸?shù)膹V播性質(zhì),竊聽比其他攻擊更容易實現(xiàn)。監(jiān)聽接收器對傳輸波形的可訪問性使其更難阻止對無線內(nèi)容的未經(jīng)授權(quán)的訪問。竊聽可能在不影響預(yù)期傳輸鏈路的情況下實現(xiàn),這將使違反機(jī)密的行為無法被發(fā)現(xiàn),從而更有害[3]。

防止竊聽的對策分為兩類:加密技術(shù)和增強(qiáng)通道優(yōu)勢技術(shù)。加密技術(shù)在通用無線系統(tǒng)中廣泛使用,通常使用屬于OSI模型上層的協(xié)議。加密/解密過程是通過算法完成的,該算法可能涉及到服務(wù)器部件與安全的基礎(chǔ)設(shè)備之間交換不同的散列密鑰,特定于安全的基礎(chǔ)設(shè)施的。這些算法通常很復(fù)雜,會引起很大的處理延遲。簡而言之,基于CSI的加密是利用信道互易來獲得通信兩端的秘密共享密鑰。這一事實是一個重大的挑戰(zhàn),因為互易的假設(shè)是基于準(zhǔn)靜態(tài)信道的,而這一條件在無線鏈路中無法得到保證。另一個是攻擊者也可以模仿主通信鏈路的CSI,來進(jìn)行竊取[4]。第二種保護(hù)技術(shù)是增強(qiáng)信道優(yōu)勢,即通過降低竊聽信道或者提高主信道容量,有效提高主通信信道的保密率。這些技術(shù)的例子有人工噪聲產(chǎn)生、安全波束形成預(yù)編碼、合作安全傳輸和功率分配。

干擾是DoS攻擊的一種特殊情況。干擾器傳輸一種特定的波形(類噪聲、周期、非周期、脈沖或連續(xù)),意圖破壞網(wǎng)絡(luò)中合法節(jié)點之間的通信。可以將物理層干擾技術(shù)與MAC層干擾技術(shù)相結(jié)合,提高攻擊效率。針對干擾攻擊,提高通信系統(tǒng)的魯棒性的技術(shù)有擴(kuò)頻(直接序列、跳頻、帶寬跳頻和并行序列)、超寬帶調(diào)制、功率控制和多天線系統(tǒng)。

MAC層攻擊可分為MAC偽造、MAC欺騙、MAC身份盜竊、MAC中間人和MAC干擾。MAC偽造是使用合法的MAC地址用于惡意目的。MAC欺騙是更改設(shè)備的原始MAC地址,以隱藏其真實身份并冒充合法節(jié)點,獲取授權(quán)訪問網(wǎng)絡(luò)中的目的設(shè)備。MAC身份盜竊是惡意節(jié)點會偷聽網(wǎng)絡(luò)節(jié)點流量并竊取MAC身份以訪問受害者節(jié)點上的機(jī)密信息。MAC中間人攻擊是截取兩個合法節(jié)點的地址,并冒充兩者的中繼,竊取兩者交換的數(shù)據(jù)。除此之外,在MAC層也可以進(jìn)行干擾,對MAC層干擾需要對該系統(tǒng)的協(xié)議有所了解,可以提高攻擊的嚴(yán)重性與攻擊效率。與PHY層的干擾也降低了能源消耗[5]。當(dāng)前的干擾方式分為兩類,統(tǒng)計干擾器和協(xié)議感知干擾器。統(tǒng)計干擾器會觀察數(shù)據(jù)包到達(dá)之間的分發(fā)時間并有效地破壞通信。抵消統(tǒng)計干擾器的通常方法是對傳輸時間表或數(shù)據(jù)傳輸大小進(jìn)行隨機(jī)化,但兩種方法都涉及相關(guān)的延遲,硬件要求(內(nèi)存)和高開銷[6]。協(xié)議感知干擾器知道MAC層的詳細(xì)信息,并且可以阻止對通信信道的合法節(jié)點訪問。解決的對策較多,可以結(jié)合隱藏節(jié)點的喚醒時間、交付時間、幀長或用于通信的通道技術(shù)[7]。MAC干擾的另一種類型是網(wǎng)絡(luò)注入,其中惡意節(jié)點建立到某些受害節(jié)點不需要ad-hoc路徑并發(fā)送無用的流量,從而浪費了受害網(wǎng)絡(luò)的無線帶寬和資源。

3、工廠自動化無線系統(tǒng)中的PHY層安全性

當(dāng)前無線通信系統(tǒng)的安全措施過多涉及復(fù)雜的操作和上層協(xié)議,這些操作和協(xié)議會導(dǎo)致通信的性能表現(xiàn)與工廠自動化的要求不符合。安全措施的算法與過程的延遲應(yīng)始終保持在工廠自動化無線系統(tǒng)的規(guī)范以下。圖1給出了PHY特定攻擊的安全技術(shù)的分類。分類包括了三個方面:欺騙、干擾和竊聽。

圖2PHY層安全技術(shù)的分類法

防止無線通信中竊聽攻擊的基本措施是信息理論安全。保密密鑰管理需要專用的體系結(jié)構(gòu),這在傳感器執(zhí)行器網(wǎng)絡(luò)中并不總是可行的。Wyner通過提出保密竊聽模型解決了這個問題[8]。該模型適用于高斯信道、衰落信道、以及MIMO通信系統(tǒng)。PHY安全技術(shù)使用人工噪聲來干擾竊聽者信道,同時不影響通信鏈路。使用多個天線或協(xié)作繼電器可以產(chǎn)生用于選擇性干擾的噪聲。波束成形也可以是增加無線系統(tǒng)保護(hù)的工具[9]。基本目標(biāo):提高所需的鏈路性能,同時在竊聽鏈路上產(chǎn)生干擾(減少SNR,產(chǎn)生干擾等),從而最大程度地提高通信的保密性。加密是一種替代方法,可以保證在無線鏈路上交換的信息的保密性。雖然上層密碼學(xué)使用復(fù)雜的算法來使竊聽者的解密時間很長,但傳輸?shù)男阅芤矔艿接绊憽R虼耍琍HY加密可以利用傳播信道的不可預(yù)測的特征來最大化提高安全性[10]。PHY加密不需要昂貴的計算資源,并且安全級別將僅取決于傳播信道的行為。該領(lǐng)域的成功取決于兩個因素:密鑰生成和節(jié)點之間的協(xié)議過程。在密鑰生成問題上,通信設(shè)備可以測量無線信道特性(通常是信道沖動響應(yīng)或接收到的信號強(qiáng)度),并將它們用作共享的隨機(jī)源來創(chuàng)建共享密鑰。在密鑰生成過程中,假定信道在節(jié)點之間是倒數(shù)的,從理論上講,在每一端獲得的密鑰將是相同的。同時,以高速率生成秘密比特需要快速和隨機(jī)的信道變化,以便在數(shù)據(jù)傳輸速度方面以最小的延遲獲得足夠長的密鑰。因此,高效而健壯的密鑰生成在很大程度上取決于節(jié)點之間的傳播條件。

欺騙攻擊旨在冒充合法節(jié)點。PHY層上反欺騙的對策利用了每個無線通信鏈路的獨特功能。PHY反欺騙的基本原理是兩個合法節(jié)點之間的傳播信道特性中的異常的期望。系統(tǒng)節(jié)點將交換和分析預(yù)定義的波形或測量傳播通道。分析的結(jié)果對于它們的通道是唯一的,因此,任何惡意節(jié)點都無法偽造合法身份來欺騙任何合法節(jié)點。可以使用每個設(shè)備的唯一硬件指紋來定義身份[10]。參考指紋和相關(guān)的可用度量是多種多樣的:抖動、脈沖斜坡特征、時鐘、瞬變、波形損傷、調(diào)制或它們的組合。其次,另一種方法利用與節(jié)點的無線鏈路單義關(guān)聯(lián)的傳播信道變量來識別合法節(jié)點。試圖欺騙通信的惡意節(jié)點將呈現(xiàn)不同的傳播信道參數(shù),如果它位于距離任何合法節(jié)點足夠遠(yuǎn)的距離,最直接的方案使用RSSI變異統(tǒng)計作為簽名,而更復(fù)雜的策略使用CSI數(shù)據(jù)[11]。

無線系統(tǒng)中大量的PHY安全技術(shù)致力于應(yīng)對干擾攻擊。射頻(RF)、擴(kuò)頻、時間同步和PHY/MAC組合技術(shù)。擴(kuò)頻是應(yīng)用最廣泛的保護(hù)策略之一,包括傳統(tǒng)的跳頻擴(kuò)頻(fh-ss)、直接序列擴(kuò)頻(ds-ss)以及各種組合。其他的擴(kuò)頻策略如帶寬跳躍擴(kuò)頻(bh-ss)也在研究中。并行序列擴(kuò)頻是工業(yè)通信環(huán)境的最新解決方案。超寬帶(UWB)依賴于類似于擴(kuò)頻的原理。關(guān)于ds-ss和UWB在防止干擾方面的實際使用尚未達(dá)成共識。Ds-ss硬件復(fù)雜性、功耗和當(dāng)前可用標(biāo)準(zhǔn)(IEEE802.15.4)的傳輸功率限制是主要的技術(shù)缺陷。其他抗干擾技術(shù)與受保護(hù)的通信系統(tǒng)的射頻方面有關(guān)。例如,調(diào)節(jié)的發(fā)射功率,天線極化和定向傳輸。時間同步可以保護(hù)通信免受反應(yīng)性干擾器的影響。這些攻擊者試圖通過在發(fā)生通信的選定時間點產(chǎn)生干擾來提高能源效率。反應(yīng)性干擾器必須在一定時間內(nèi)收聽頻道,以確認(rèn)是否正在傳輸信號。因此,攻擊者檢查信道所花費的固有時間可以被通信系統(tǒng)用來躲避干擾[12]。最后,一些策略通過修改幀和分組特征結(jié)合PHY和MAC抗干擾工具。在所有情況下,目標(biāo)都是隱藏智能干擾器(MAC級干擾)的MAC協(xié)議功能。另一個過程是增加數(shù)據(jù)保護(hù)以避免時間選擇性短干擾。其他抗干擾解決方案通過隔離阻塞區(qū)域和阻塞節(jié)點來解決多節(jié)點環(huán)境中的問題。在這種情況下,系統(tǒng)使用其余節(jié)點來盡可能地維護(hù)整體網(wǎng)絡(luò)功能。

4、結(jié)論

當(dāng)前,無線網(wǎng)絡(luò)在工業(yè)領(lǐng)域應(yīng)用越來越廣泛,安全問題尤為突出。本文梳理了當(dāng)前在無線安全物理層安全所面臨的安全威脅及安全措施,便于加深對工業(yè)無線網(wǎng)絡(luò)物理層安全的了解。

參考文獻(xiàn)

[1]P.Angueiraetal.,"ASurveyofPhysicalLayerTechniquesforSecureWirelessCommunicationsinIndustry,"inIEEECommunicationsSurveys&Tutorials,vol.24,no.2,pp.810-838,Secondquarter2022.

[2]Y.Zou,J.Zhu,X.WangandL.Hanzo,"ASurveyonWirelessSecurity:TechnicalChallenges,RecentAdvances,andFutureTrends,"inProceedingsoftheIEEE,vol.104,no.9,pp.1727-1765,Sept.2016.

[3]Y.-S.Shiu,S.Y.Chang,H.-C.Wu,S.C.-H.Huang,andH.-H.Chen,“Physicallayersecurityinwirelessnetworks:Atutorial,”IEEEWirelessCommun.,vol.18,no.2,pp.66–74,Apr.2011.

[4]J.Hua,S.Jiang,W.Lu,Z.Xu,andF.Li,“Anovelphysicallayerencryptionalgorithmbasedonstatisticalcharacteristicsoftime-selectivechannels,”IEEEAccess,vol.6,pp.38225–38233,2018.

[5]T.Hamza,G.Kaddoum,A.Meddeb,andG.Matar,“Asurveyonintel-ligentMAClayerjammingattacksandcountermeasuresinWSNs,”inProc.84thIEEEConf.(VTC-Fall),Montreal,QC,Canada,Sep.2016,pp.1–5.

[6]A.Hussain,N.A.Saqib,U.Qamar,M.Zia,andH.Mahmood,“Protocol-awareradiofrequencyjamminginWi-Fiandcommercialwirelessnetworks,”J.Commun.Netw.,vol.16,no.4,pp.397–406,Aug.2014.

[7]Y.W.Law,M.Palaniswami,L.V.Hoesel,J.Doumen,P.Hartel,andP.Havinga,“Energy-ef?cientlink-layerjammingattacksagainstwire-lesssensornetworkMACprotocols,”ACMTransSens.Netw.,vol.5,no.1,p.6,Feb.2009.

[8]A.D.Wyner,“Thewire-tapchannel,”BellSyst.Techn.J.,vol.54,no.8,pp.1355–1387,Oct.1975.

[9]F.ZhuandM.Yao,“Improvingphysical-layersecurityforCRNsusingSINR-basedcooperativebeamforming,”IEEETrans.Veh.Technol.,vol.65,no.3,pp.1835–1841,Mar.2016.

[10]J.Zhang,T.Q.Duong,A.Marshall,andR.Woods,“Keygenerationfromwirelesschannels:Areview,”IEEEAccess,vol.4,pp.614–626,2016.

[11]K.Zeng,K.Govindan,andP.Mohapatra,“Non-cryptographicauthen-ticationandidenti?cationinwirelessnetworks[securityandprivacyinemergingwirelessnetworks],”IEEEWirelessCommun.,vol.17,no.5,pp.56–62,Oct.2010.

[12]S.Fang,Y.Liu,andP.Ning,“Wirelesscommunicationsunderbroad-bandreactivejammingattacks,”IEEETrans.DependableSecureComput.,vol.13,no.3,pp.394–408,May/Jun.2016.