本周四,Lumen Technologies的黑蓮花實驗室(Black Lotus Labs)發布報告披露了去年底發生在美國的一次超大規模電信網絡破壞事件,黑客在72小時內癱瘓了某互聯網接入服務商的超過60萬臺家庭/家庭辦公室(SOHO)路由器,這些“變磚”的路由器無法修復,導致大量用戶被迫進行硬件更換。

60萬臺路由器在72小時內變磚

2023年10月的一天,美國互聯網服務提供商Windstream的大量用戶突然發現路由器無法工作。這個問題迅速在網絡論壇上引發討論,許多用戶報告他們的ActionTec T3200路由器突然死機,重啟和重置都無濟于事。

Windstream的Kinetic寬帶服務在美國18個州擁有大約160萬訂戶,對許多家庭和企業來說至關重要。一位用戶在論壇上寫道:“我們有三個孩子,都在家工作,這次事件讓我們損失了1500多美元的業務,沒有電視、WiFi,花費了數小時在電話上。”

公共掃描數據顯示,在事件期間,Windstream的自主系統號(ASN)下接近半數(49%)的路由器被攻擊下線。這次攻擊對農村和偏遠社區影響尤其嚴重,導致緊急服務中斷、農業監控信息丟失和遠程醫療服務中斷等。

經過調查,Windstream發現這些路由器已經無法修復,并向受影響的用戶發送了新路由器。黑蓮花實驗室(Black Lotus Labs)稱這次事件為“南瓜月蝕”。根據黑蓮花實驗室的報告,這次事件導致超過60萬臺路由器在72小時內“變磚”,堪稱史上最大規模的電信網絡破壞事件,遠超俄烏戰爭期間針對歐洲衛星網絡的AcidRain攻擊事件(破壞了1萬臺衛星接收調制解調器)。

攻擊者不是國家黑客

黑蓮花實驗室的研究人員認為,這次事件中黑客使用了商品惡意軟件Chalubo,這種惡意軟件能夠執行自定義Lua腳本,永久覆蓋路由器固件。研究者確信,這次惡意固件的批量更新是故意行為,目的就是為了導致大規模宕機。

黑蓮花實驗室通過全球遙測數據發現,Chalubo惡意軟件在2023年11月和2024年初非常活躍。在10月的一個30天快照中,發現超過33萬個獨立IP地址與75個已知C2節點通信至少兩天,表明感染情況非常嚴重。與常見的僵尸網絡不同,95%的感染設備只與一個C2控制面板通信,研究人員認為這表明事件背后的實體具有不同的操作孤島。

黑蓮花實驗室繪制了事件發生時間范圍內的IP地址及其對應的國家/地區,并生成了以下熱圖:?

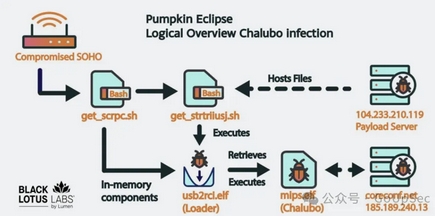

研究人員還發現,Chalubo使用了復雜的多路徑感染機制(下圖),并通過ChaCha20加密與C2服務器通信,進一步隱藏其活動。這種惡意軟件不僅具有DDoS攻擊功能,還能執行任意Lua腳本,從而在受感染設備上運行惡意代碼。

Chaluba的復雜多路徑感染機制 來源:黑蓮花實驗室

雖然此次攻擊破壞了創記錄的60萬臺設備,但是黑蓮花實驗室并不認為幕后黑手是國家黑客或國家支持的實體所為(但并不排除)。研究者表示沒有觀察到與已知破壞性國家黑客活動(例如Volt Typhoon或SeaShell Blizzard)的任何交集。

研究者表示,這次針對家庭和小型辦公室路由器的大規模攻擊事件在整個網絡安全歷史中都是極為獨特的:“首先,此次攻擊活動導致受影響設備報廢需要進行硬件更換,這可能表明攻擊者破壞了特定型號的固件。由于受影響的設備數量眾多,此次事件是史無前例的——據我們所知,歷史上沒有任何一次網絡攻擊會導致60萬臺設備報廢更換。此外,這種類型的攻擊以前只發生過一次——俄烏戰爭前夕針對歐洲衛星網絡的AcidRain攻擊,但那次攻擊被看作是軍事入侵的前兆,而且規模也小得多。”

最后,由于不清楚路由器最初是如何被感染的,研究人員只為家庭和SOHO路由器用戶提供了一些通用安全建議,包括安裝安全更新、用強密碼替換默認密碼以及定期重啟路由器等。同時,ISP和企業也應確保管理界面的安全。