據BleepingComputer消息,近期,黑客針對多個Chrome擴展程序進行了攻擊,數十萬用戶受到影響。隨著調查的深入,一些攻擊活動細節也得到了披露。

根據最新調查,攻擊導致至少 35 個擴展程序被植入數據竊取代碼,較之前的初步懷疑數量直接翻倍,其中包括來自網絡安全公司 Cyberhaven 的擴展。盡管最初的報道集中在 Cyberhaven 的安全擴展上,但隨后的調查顯示,這些擴展被大約 260 萬人使用。

根據 LinkedIn 和Google Groups 上目標開發者的報告,攻擊活動大約在 2024 年12 月5 日開始。然而,BleepingComputer 發現的早期命令和控制子域名早在 2024 年 3 月就已經存在。

一個欺騙性的 OAuth 攻擊鏈

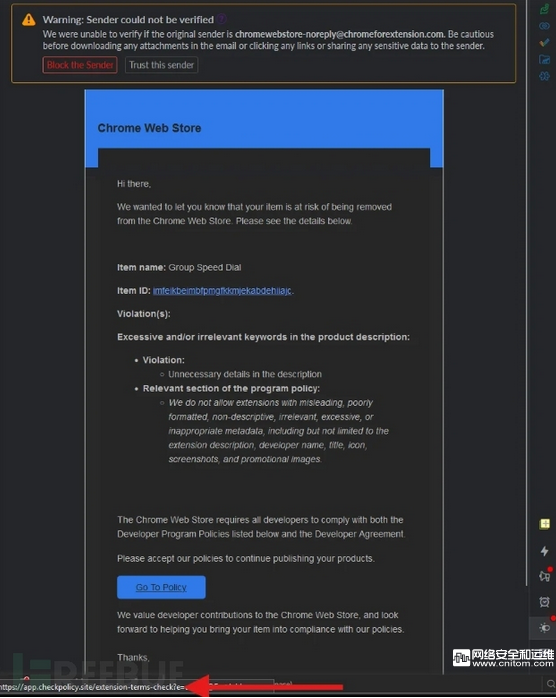

攻擊始于直接發送給 Chrome 擴展開發者或通過與其域名關聯的支持郵箱發送的釣魚郵件。 BleepingComputer 發現以下域名在此活動中被用來發送釣魚郵件:

- supportchromestore.com

- forextensions.com

- chromeforextension.com

釣魚郵件偽裝成來自 Google官方,聲稱擴展違反了 Chrome Web Store 政策,并面臨被刪除的風險。

“我們不允許擴展包含誤導性、格式不良、非描述性、無關、過多或不適當的元數據,包括但不限于擴展描述、開發者名稱、標題、圖標、截圖和宣傳圖片,”釣魚郵件中寫道。

具體來說,擴展開發者被引導相信其軟件描述包含誤導信息,必須同意 Chrome Web Store 政策。

攻擊中使用的網絡釣魚電子郵件

如果開發者點擊嵌入的“前往政策”按鈕以了解他們違反了哪些規則,他們將被帶到一個 Google 域上含有惡意OAuth 應用程序的合法登錄頁面,該頁面是 Google 標準授權流程的一部分,旨在安全地授予第三方應用程序訪問特定 Google 賬戶資源的權限。

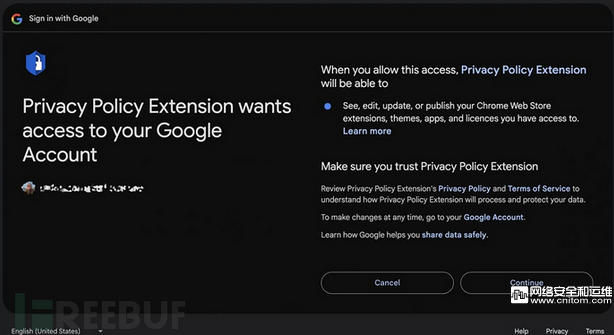

在該平臺上,攻擊者托管了一個名為“隱私政策擴展”的惡意 OAuth 應用程序,要求受害者授予通過其賬戶管理 Chrome Web Store 擴展的權限。在這過程中,多因素認證(MFA)并未幫助開發者保護賬戶,因為 OAuth 授權流程中不需要直接批準,而是默認用戶完全理解他們授予的權限范圍。

權限審批提示

Cyberhaven 在事后分析中解釋道,有員工遵循了標準流程,無意中授權了這個惡意的第三方應用程序。但員工啟用了 Google 高級保護,并且賬戶覆蓋了 MFA,且在過程中沒有收到 MFA 提示,員工的 Google 憑證未被泄露。

一旦威脅行為者獲得了擴展開發者賬戶的訪問權限,便會修改擴展,加入“worker.js”和“content.js” 兩個惡意文件,其中包含從 Facebook 賬戶竊取數據的代碼。

這些惡意擴展隨后作為新版本發布在 Chrome Web Store 。雖然 Extension Total 正在跟蹤受此釣魚活動影響的 35 個擴展,但攻擊的 IOC 表明,目標數量遠不止這些。

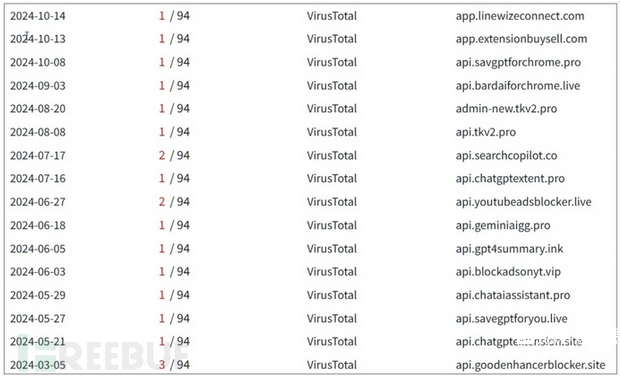

根據 VirusTotal 的數據,攻擊者為目標擴展預注冊了域名。雖然大多數域名是在 11 月和 12 月創建的,但 BleepingComputer 發現攻擊者在 2024 年3 月就在對攻擊進行測試。

網絡釣魚活動中使用的早期子域

針對 Facebook 商業賬戶

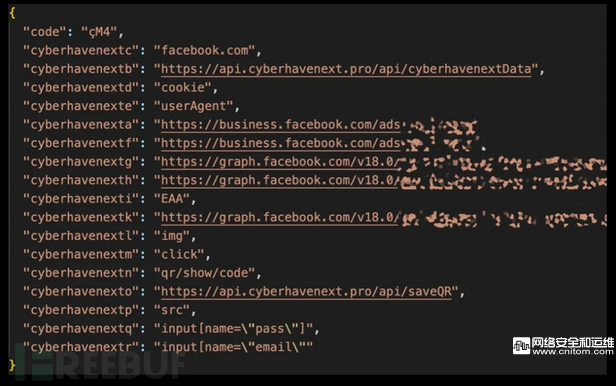

對受感染機器的設備顯示,攻擊者瞄準了惡意擴展受害者的Facebook 賬戶,試圖通過數據竊取代碼獲取 Facebook ID 、訪問令牌、賬戶信息、廣告賬戶信息和商業賬戶。

竊取Facebook數據的擴展程序

此外,惡意代碼還添加了一個鼠標點擊事件監聽器,專門用于受害者在 Facebook.com 上的交互,尋找與平臺的雙因素認證或 CAPTCHA 機制相關的 QR 碼圖像,從而試圖繞過 Facebook 賬戶的 2FA 保護并劫持賬戶。

被盜信息將與 Facebook cookie 、用戶代理字符串、 Facebook ID 和鼠標點擊事件一起打包,并外泄到攻擊者的命令和控制(C2)服務器。

攻擊者一直在通過各種攻擊途徑針對 Facebook 商業賬戶,以直接從受害者的信用卡竊取資金、發布虛假信息、執行釣魚活動,或通過出售訪問權限來獲利。