在此次由CrowdStrike更新故障事件中,據(jù)微軟統(tǒng)計(jì)顯示約有850萬臺Windows設(shè)備受到影響。更是有專家指出,由于系統(tǒng)崩潰致使部分設(shè)備可能需要進(jìn)行完全重置甚至是更換,這將導(dǎo)致所屬企業(yè)將付出大量額外的資金投入和業(yè)務(wù)中斷時(shí)間。

此次事件不僅導(dǎo)致了全球范圍內(nèi)的企業(yè)業(yè)務(wù)中斷,還令這些企業(yè)的運(yùn)營和經(jīng)濟(jì)蒙受了巨大損失。同時(shí),這也將給全球經(jīng)濟(jì)和網(wǎng)絡(luò)安全行業(yè)帶來巨大深遠(yuǎn)的影響。

禍起CrowdStrike

頗受關(guān)注的是,此次事件并非是黑客或惡意網(wǎng)絡(luò)攻擊所為,而是安全供應(yīng)商CrowdStrike的一次錯(cuò)誤所導(dǎo)致,不過其殺傷力和影響范圍卻遠(yuǎn)超大多數(shù)的惡意網(wǎng)絡(luò)攻擊。

CrowdStrike作為全球知名的網(wǎng)絡(luò)安全供應(yīng)商,服務(wù)于眾多企業(yè)和政府機(jī)構(gòu)。然而,正是由于CrowdStrike服務(wù)的廣泛性和單一性,使得其一次失誤就引發(fā)了全球性的連鎖反應(yīng)。這不得不令人擔(dān)憂,也促使企業(yè)需要更加靈活與可靠的安全解決方案來防護(hù)未知風(fēng)險(xiǎn)。

雖然事故調(diào)查結(jié)果被認(rèn)為源于CrowdStrike發(fā)布的軟件更新與Windows系統(tǒng)的交互方式?jīng)_突而讓系統(tǒng)崩潰,但因此而發(fā)酵的惡意網(wǎng)絡(luò)攻擊再度趁火打劫,擴(kuò)大了此次事件的不利影響。

Akamai針對這次事件深入分析了當(dāng)前活躍的詐騙類型,結(jié)果表明惡意攻擊者正在借勢發(fā)起網(wǎng)絡(luò)詐騙。威脅行為者將此事件視為進(jìn)行社會工程學(xué)的絕佳機(jī)會——他們迅速建立了針對受影響的CrowdStrike客戶的詐騙網(wǎng)站,以竊取信息并傳播惡意軟件。

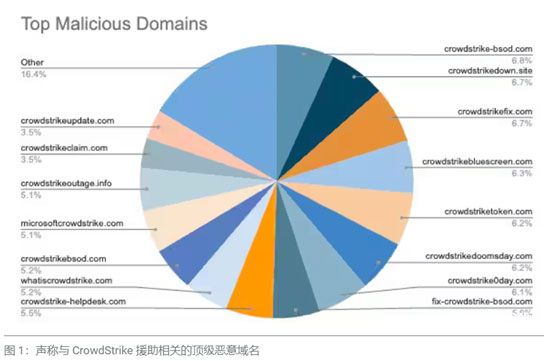

Akamai通過分析在全球邊緣網(wǎng)絡(luò)上看到的數(shù)據(jù),確定了圍繞此事件用于詐騙的頂級惡意域名。從圖1中可以看出這種威脅涵蓋了各個(gè)領(lǐng)域,包括擦除器、竊取程序和遠(yuǎn)程訪問工具(RAT)。

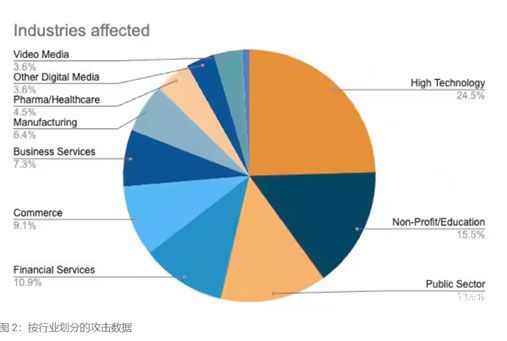

Akamai發(fā)現(xiàn),受此次事件影響嚴(yán)重的一些行業(yè)往往不是傳統(tǒng)網(wǎng)絡(luò)攻擊的重點(diǎn)目標(biāo),尤其是教育和公共部門,這一點(diǎn)令人驚訝。盡管我們已經(jīng)習(xí)慣于看到高科技和金融服務(wù)業(yè)首當(dāng)其沖地受到零日攻擊,但非營利組織和教育部門以及公共部門(占比超過29%)在本次事件中卻格外突出。

在CrowdStrike故障發(fā)生后,Akamai注意到有多個(gè)域名被盜用,這些域名包含“crowdstrike”字樣,這些域名聲稱會為聯(lián)系他們的受害者提供技術(shù)支持。此類詐騙網(wǎng)站會偽裝成IT專業(yè)人員,可以幫助受害者快速恢復(fù)。這可能會誘使訪問者提供個(gè)人信息,這也是網(wǎng)絡(luò)釣魚的常見特征,其目的是直接向用戶竊取敏感信息。

有行業(yè)分析師就表示,這將是目前為止最大的IT中斷事件,并且質(zhì)疑道,對企業(yè)運(yùn)營至關(guān)重要的軟件控制權(quán)是否應(yīng)該只掌握在少數(shù)幾家公司手中。

此次事件還引發(fā)了人們更多的擔(dān)憂,很多組織在IT系統(tǒng)等單點(diǎn)故障發(fā)生時(shí),沒有提前做好充分的應(yīng)急計(jì)劃和方案,過度依賴于一家服務(wù)供應(yīng)商或單一方案。在風(fēng)險(xiǎn)來臨之際,由于沒有更多應(yīng)急措施或者其他選擇,故障和中斷就會不可避免地將再次發(fā)生。

一些應(yīng)對建議

盡管CrowdStrike在故障發(fā)生后作出了一系列技術(shù)和非技術(shù)性的應(yīng)對措施,但卻并未能完全有效地緩解事件帶來的負(fù)面影響,尚有一部分用戶的設(shè)備仍處在待恢復(fù)狀態(tài)。

Akamai大中華區(qū)解決方案技術(shù)經(jīng)理 馬俊

Akamai大中華區(qū)解決方案技術(shù)經(jīng)理馬俊表示,在所有設(shè)備修復(fù)之后,我們很可能會看到更多與此問題相關(guān)的網(wǎng)絡(luò)釣魚嘗試。只需瀏覽社交媒體,攻擊者就能知道哪些品牌能激起最強(qiáng)烈的情緒,哪些品牌很容易被冒充以牟取惡意利益。

惡意攻擊活動的運(yùn)作方式與我們在企業(yè)中運(yùn)作的方式一樣:受害者是他們的“客戶”,攻擊者與客戶的聯(lián)系緊密,他們知道如何有效地分散投資組合,以確保最終獲取不法利益。

值得注意的是,由于此次事件的公開性,攻擊者現(xiàn)在對某些目標(biāo)的技術(shù)堆棧有了更好的了解。如果未來在CrowdStrikeFalcon產(chǎn)品中發(fā)現(xiàn)CVE(公開發(fā)布的軟件漏洞),這可能會變得很重要。攻擊者只會變得更加老練,他們擁有的技術(shù)堆棧拼圖的每一塊額外碎片都會讓這個(gè)難題更容易解決。

對于如何降低此次事件帶來的影響,馬俊建議道,處理此事件影響的安全專業(yè)人員可以采取一些方法來幫助補(bǔ)救并限制進(jìn)一步的信息暴露。

• 執(zhí)行橫向移動差距分析與對手模擬:鑒于威脅者可能利用非CVE漏洞的機(jī)會,特別是當(dāng)他們深入了解企業(yè)安全堆棧的關(guān)鍵部分時(shí),勒索軟件的投放風(fēng)險(xiǎn)顯著增加。為了全面評估并應(yīng)對當(dāng)前的威脅形勢,我們強(qiáng)烈建議執(zhí)行橫向移動差距分析,甚至進(jìn)行對手模擬。這些措施能幫助企業(yè)識別潛在的弱點(diǎn),并提前制定應(yīng)對策略。

• 阻止已知及相關(guān)的IOC(指標(biāo)物):針對此次安全事件,已有多個(gè)可靠的情報(bào)來源提供了相關(guān)信息,包括我們整理的這份IOC列表。如果企業(yè)的風(fēng)險(xiǎn)管理分析與這份列表相符,建議立即采取行動,直接阻止這些惡意域名,并考慮利用DNS層面的防御措施(如DNS過濾或漏洞防護(hù)),以有效阻斷與這些惡意域名的任何通信,從而保護(hù)企業(yè)的系統(tǒng)免受進(jìn)一步侵害。

終端安全市場的變數(shù)

此次事件暴露的不僅是技術(shù)問題,也提醒網(wǎng)絡(luò)安全供應(yīng)商應(yīng)該嚴(yán)格遵守安全原則,以防止類似事件的發(fā)生;另一方面,也讓企業(yè)考慮重新選擇安全軟件時(shí)多元化解決方案的重要性。

有企業(yè)就表示,經(jīng)歷此次事件后,他們對現(xiàn)有單一網(wǎng)絡(luò)安全解決方案的可靠性產(chǎn)生了嚴(yán)重的懷疑和不安全感。這種信任危機(jī)可能促使企業(yè)重新評估其網(wǎng)絡(luò)安全策略,并更加謹(jǐn)慎地選擇供應(yīng)商,減少對單一供應(yīng)商的依賴,轉(zhuǎn)而采用分散采購安全產(chǎn)品的多重防御策略,以降低類似事件對企業(yè)運(yùn)營的影響。

盡管我們現(xiàn)在還不能完全評估此次事件對企業(yè)的經(jīng)濟(jì)影響有多大,但可能的趨勢是,終端安全市場從過去的技術(shù)導(dǎo)向轉(zhuǎn)變?yōu)榧夹g(shù)和服務(wù)多元化。對于企業(yè)而言,類似CrowdStrike這樣強(qiáng)調(diào)技術(shù)能力的供應(yīng)商,在出現(xiàn)錯(cuò)誤時(shí)對網(wǎng)絡(luò)安全的威脅也同樣是很強(qiáng)的。所以出現(xiàn)故障能否迅速修復(fù),能否提供及時(shí)提供服務(wù)尋找最佳的解決方案,這與技術(shù)能力同樣重要。

終端安全作為網(wǎng)絡(luò)安全的最后一道防線,面臨的攻擊面非常多,因此需要形成多維度的防護(hù),包括終端的物理安全、網(wǎng)絡(luò)訪問控制、數(shù)據(jù)風(fēng)險(xiǎn)檢測、惡意威脅檢測、安全事件分析、服務(wù)響應(yīng)處置等多方面。這些問題如果交與單一供應(yīng)商來做,就會形成企業(yè)和技術(shù)的過度集中,這也是導(dǎo)致此次事件發(fā)生的邏輯必然性。

這次事件再次提醒我們,終端安全市場的健康發(fā)展需要多元化的競爭格局,減少對單一供應(yīng)商的過度依賴,以避免因單一供應(yīng)商的失誤對企業(yè)甚至是行業(yè)造成毀滅性打擊。