據Cyber Security News消息,網絡安全專家發現了一波針對Youtube創作者的攻擊,攻擊者利用釣魚郵件,冒充品牌方與這些創作者進行合作溝通,以此來傳播惡意軟件。

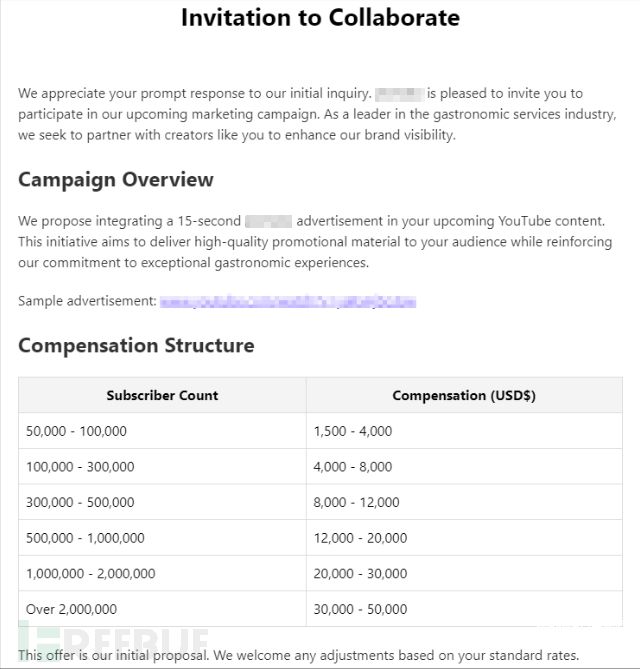

攻擊者使用定制的電子郵件、專業的品牌和語言以及誘人的品牌贊助或促銷交易報價來迷惑創作者。郵件中包含合同和材料文件,但這些文件已被武器化,就會竊取敏感數據,包括登錄憑證、財務信息甚至知識產權。

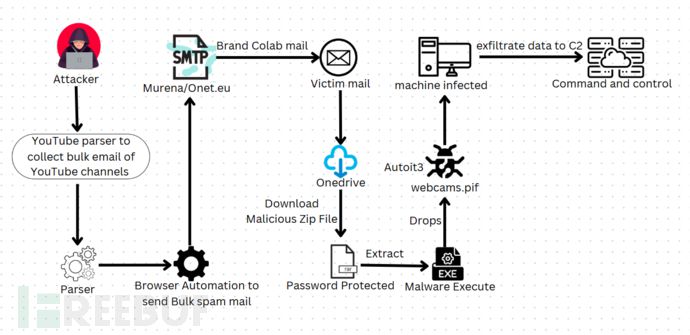

攻擊鏈

這些釣魚郵件通過看似合法但卻是假冒的賬戶發送,包括通過 OneDrive 等云服務托管的受密碼保護的附件,并附有旨在證明其安全性的說明。 受害者下載并解壓文件后,會在不知情的情況下執行惡意軟件,從而入侵系統。這種惡意軟件不僅可以提取敏感信息,還可以為攻擊者提供對設備的完全遠程訪問。

虛假的品牌合作郵件

根據 Cloudsek 的報告,在這些活動中傳播的惡意軟件非常復雜,利用多層壓縮和混淆來逃避反病毒工具的檢測,并將其與“Lumma Stealer”聯系起來,這是一種臭名昭著的惡意軟件,以針對敏感的用戶數據而聞名。

在此活動中,惡意有效載荷通常被嵌入名為 "合同和協議存檔 "等看似合法的壓縮文件中。 對惡意軟件的技術分析揭示了它的高級功能,能使用篡改剪貼板數據的功能,這是一種經常用于竊取加密貨幣錢包地址的技術。

此外,該惡意軟件還通過 AutoIt 使用自動腳本,AutoIt 是攻擊者共同使用的合法腳本環境。 這些腳本有助于惡意軟件在受害者設備上靜默執行、更改關鍵系統文件并建立持久性。而與命令控制服務器的通信可確保被盜數據(包括瀏覽器憑據、cookie 和機密用戶信息)持續外流。

這次活動為 YouTube 創作者以品牌營銷方敲響了安全警鐘,建議創作者應通過官方渠道直接聯系品牌,核實任何主動提出的合作請求。 應避免可疑的 URL 或密碼保護的存檔,用戶應保持強大的防病毒保護,并在所有關鍵賬戶上啟用多因素身份驗證 (MFA)。