VPN基礎(chǔ)設(shè)施已成為網(wǎng)絡(luò)犯罪分子和國(guó)家支持行為者的主要目標(biāo),這些系統(tǒng)中的漏洞成為了廣泛組織攻擊的入口。即使在公開(kāi)多年后,關(guān)鍵的VPN漏洞仍然使威脅行為者能夠以前所未有的規(guī)模竊取憑證并獲得對(duì)企業(yè)網(wǎng)絡(luò)的管理控制權(quán)。

VPN漏洞的持久威脅

盡管一些VPN漏洞已被公開(kāi)多年,但它們?nèi)匀皇歉咝Ч粝蛄俊蓚€(gè)特別值得關(guān)注的漏洞持續(xù)威脅全球組織:CVE-2018-13379,即Fortinet的FortiGate SSL VPN設(shè)備中的路徑遍歷漏洞;以及CVE-2022-40684,即影響Fortinet FortiOS、FortiProxy和FortiManager的身份驗(yàn)證繞過(guò)漏洞。

這兩個(gè)漏洞的**Exploit Prediction Scoring System(EPSS)**評(píng)分高達(dá)97%,位列未來(lái)30天內(nèi)最可能被利用的漏洞前3%。ReliaQuest的研究人員發(fā)現(xiàn),自2018年以來(lái),與Fortinet VPN相關(guān)的網(wǎng)絡(luò)犯罪論壇討論量激增了4,223%,這表明威脅行為者對(duì)這些漏洞的利用興趣顯著增加。

此外,研究人員還發(fā)現(xiàn),64%的VPN漏洞與勒索軟件攻擊直接相關(guān),展示了攻擊者如何迅速將竊取的憑證變現(xiàn)。這些漏洞的持久流行源于其有效性和組織修補(bǔ)速度的緩慢。

自動(dòng)化工具的興起

由于自動(dòng)化工具的興起,這些漏洞變得尤為危險(xiǎn)。威脅行為者分享了復(fù)雜的、基于Python的工具,旨在大規(guī)模利用這些漏洞。例如,下圖展示了網(wǎng)絡(luò)犯罪論壇上分享的針對(duì)CVE-2018-13379的自動(dòng)化PoC(概念驗(yàn)證)工具。

VPN漏洞的工業(yè)化利用

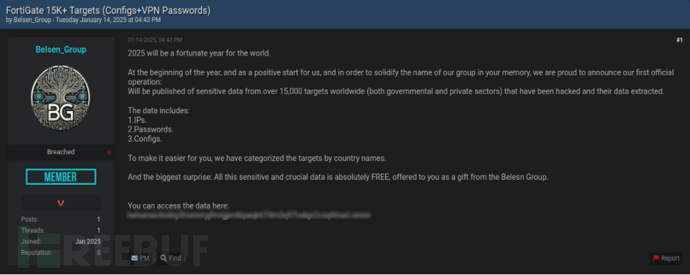

VPN漏洞的工業(yè)化利用在2025年1月得到了充分體現(xiàn),當(dāng)時(shí)威脅行為者Belsen_Group利用CVE-2022-40684漏洞,成功攻擊了全球超過(guò)15,000臺(tái)FortiGate設(shè)備。這一攻擊暴露了來(lái)自政府和私營(yíng)部門(mén)的敏感數(shù)據(jù),包括IP地址、VPN憑證和配置文件。

該漏洞利用代碼能夠每天掃描多達(dá)500萬(wàn)個(gè)IP地址,自動(dòng)創(chuàng)建管理員賬戶、提取敏感數(shù)據(jù)并部署惡意策略,同時(shí)生成詳細(xì)的輸出文件,記錄成功的攻擊和易受攻擊的服務(wù)器。

防御措施建議

面對(duì)這些日益復(fù)雜的攻擊,組織必須優(yōu)先修補(bǔ)這些漏洞,并采取以下措施保護(hù)其VPN基礎(chǔ)設(shè)施:

- 網(wǎng)絡(luò)分段:將網(wǎng)絡(luò)劃分為多個(gè)獨(dú)立區(qū)域,限制攻擊者的活動(dòng)范圍。

- 多因素身份驗(yàn)證:增加額外的身份驗(yàn)證層,減少憑證被竊取的風(fēng)險(xiǎn)。

- 持續(xù)監(jiān)控:實(shí)時(shí)監(jiān)控網(wǎng)絡(luò)活動(dòng),及時(shí)發(fā)現(xiàn)和響應(yīng)潛在威脅。

通過(guò)采取這些防御措施,組織可以有效降低VPN漏洞帶來(lái)的風(fēng)險(xiǎn),保護(hù)其網(wǎng)絡(luò)免受攻擊。