網絡安全領域近期出現一種名為"Gorilla"的新型安卓惡意軟件,專門設計用于攔截包含一次性密碼(OTP)的短信。

該惡意軟件在后臺隱蔽運行,通過濫用安卓權限系統獲取受感染設備的敏感信息。初步分析表明,Gorilla主要針對銀行客戶和Yandex等流行服務用戶,并對竊取的短信進行分類以便攻擊者利用。

技術實現機制

該惡意軟件利用READ_PHONE_STATE和READ_PHONE_NUMBERS等關鍵安卓權限,獲取SIM卡信息并讀取受感染設備的電話號碼。

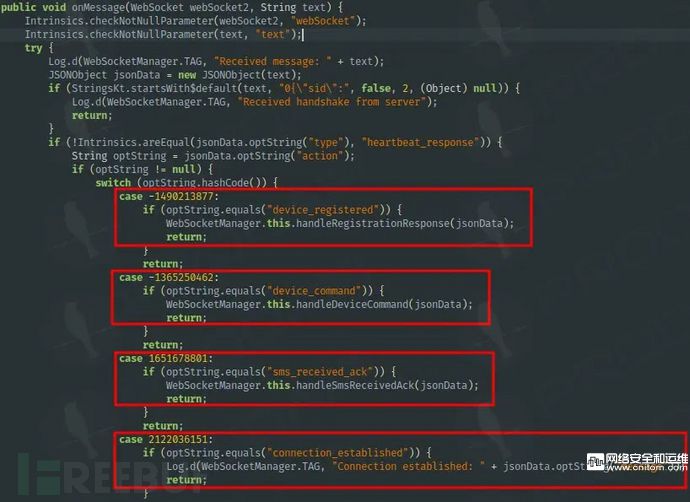

安裝后,Gorilla通過WebSocket協議建立與C2(命令與控制)基礎設施的持久連接,連接格式為"ws://$URL/ws/devices/?device_id=$android_id&platform=android",保持與操作者的持續通信。這種連接方式使惡意軟件能夠實時接收指令并外泄敏感數據。

研究人員發現,Gorilla采用非常規技術規避檢測:避免使用需要REQUEST_INSTALLED_PACKAGES權限的getInstalledPackages或getInstalledApplications API,轉而查詢啟動器意圖來確定軟件包名稱、應用名稱和版本信息,從而在保持低調的同時收集已安裝應用信息。

攻擊目標與數據分類

惡意軟件的C2面板顯示其運作相當精密,竊取的短信被系統性地歸類為"銀行"和"Yandex"等標簽,表明其針對金融信息和流行服務的定向攻擊策略。這種分類使攻擊者能快速識別并利用攔截消息中的有價值驗證碼和敏感信息。

Gorilla通過一系列后臺服務保持持久運行,即使用戶未主動使用設備也能持續運作。為符合安卓要求,這些服務使用startForeground API和FOREGROUND_SERVICE權限顯示通知,將其惡意活動偽裝成合法系統進程。

技術分析:指令結構與功能

該惡意軟件的指令結構包含三種主要操作類型:

操作類型(來源:Catalyst)

- "device_info"指令:提取并傳輸受感染設備的詳細信息

- "update_settings"指令:當前僅記錄接收情況,但可能用于遠程配置惡意軟件行為

- "send_sms"指令:允許攻擊者從受感染設備向指定接收者發送自定義內容的短信

潛在擴展功能

雖然當前主要利用短信攔截功能,但Gorilla包含的組件表明其功能可能進一步擴展。未使用的WebViewActivity類尤其值得關注,該組件通常用于渲染HTML內容,銀行類惡意軟件常用其顯示仿冒頁面以竊取銀行憑證或信用卡信息。

惡意軟件還包含一個目前未激活的持久化機制USSDReceiver類,該組件設計用于監聽"*#0000#"撥號代碼并在檢測到時啟動MainActivity。雖然當前未注冊激活,但該機制可能為攻擊者提供額外方法確保惡意軟件在被清除后仍能保持運行。